روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ امروز قرار است داستان سرقت اخیر یک اکانت شخصی را روی سایت ارائهدهندهی میزبانی وب تعریف کنیم. چنین اکانتهایی برای مجرمان سایبری بسیار جذاب به نظر میرسند. در ادامه ضمن ارائهی راهکارهای امنیتی به شما خواهیم گفت چطور این نوع حملات رخ میدهند و نقضهای امنیتیِ از این جنس میتوانند تا کجا پیشروی کنند.

نقشه فیشینگ

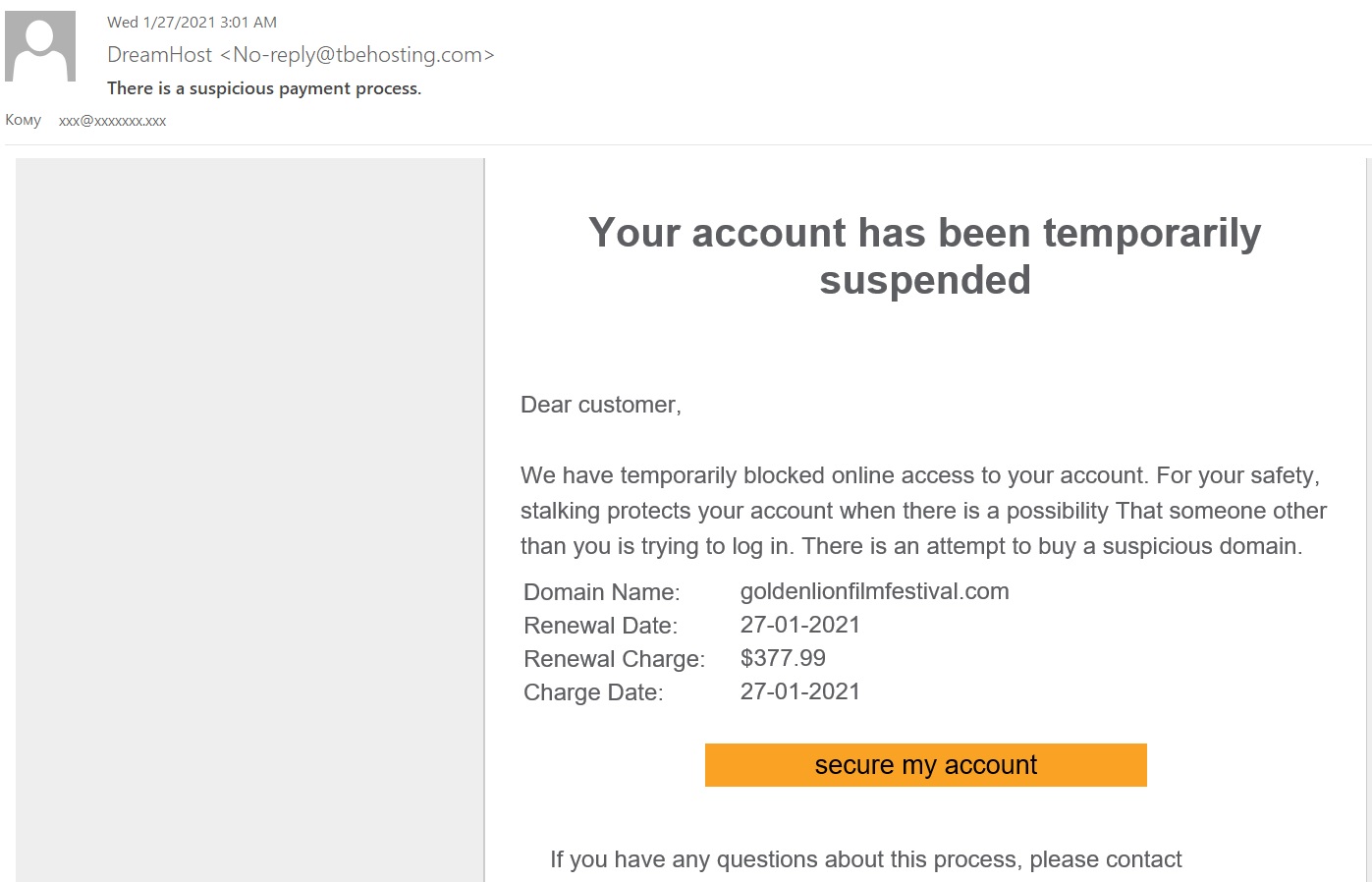

این حمله با یک فیشینگ کلاسیک کلید خورد. در این مورد خاص، مجرمان سایبری تلاش کردند با استناد به یک حمله سایبری گیرنده را به ترس و وحشت بیاندازند و کاری کنند واکنشهای آنی از خود نشان دهد- خود را جای ارائهدهنده میزبانی وب زده و ادعا کردند در واکنش به یک اقدام برای خرید دامنهای مشکوک آنها موقتاً اکانت را میبندند. آنها به منظور بازپسگیری کنترل اکانت باید کاری میکردند تا گیرنده لینکی را دنبال کرده و به اکانت شخصیشان لاگین شود.

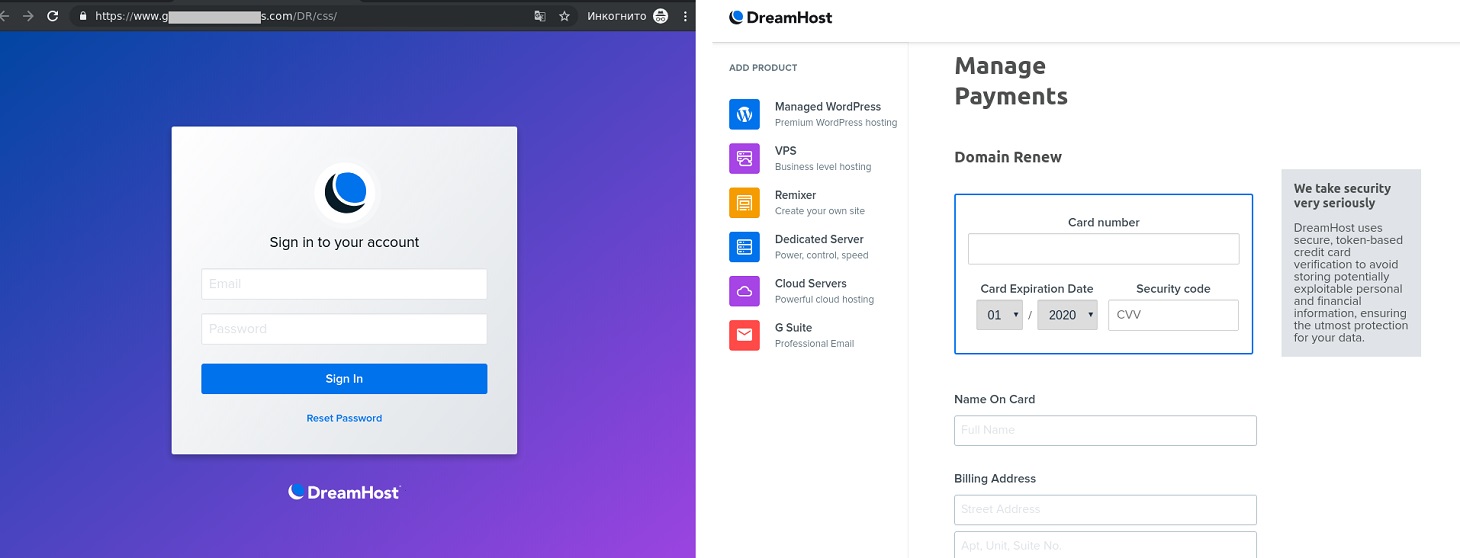

بدنه پیام پر است از پرچم قرمز؛ نه نام ارائهدهنده دارد و نه لوگو که این نشان میدهد یک قالب مشترک برای کلاینتهای میزبانیهای مختلف به کار رفته است. نام فقط یکبار ظاهر شده و آن هم در بخش نام فرستنده است. افزون بر این، این نام با دامنهی میل نیز همخوانی ندارد که خود علامت ضربدر بزرگ است! لینک به یک صفحه لاگین غیرقابلقبول منتهی میشود. حتی طرح رنگ نیز در آن خاموش است و تنها امید بر این پایه است که کاربر آنقدر هل کرده باشد که متوجه این همه علامت خطر نشود.

درست مانند هر فیشینگی، وارد کردن اطلاعات محرمانه روی این صفحه مساویست با دو دستی اختیار را به مجرمان سایبری دادن. در این کیس خاص، این یعنی دو دستی تقدیم کردن کلیدهای وبسایت سازمانی.

اصلاً چرا ارائهی دهنده میزبانیِ وب؟

نگاهی به صفحه لاگین بیاندازید. به نظر میرسد گواهیهای سایت فیشینگ همه قانونی است. تازه معتبر و خوشنام نیز هست. و خوب این عقلانی است: مجرمان سایبری دامنه را نساختند؛ آنها در واقع احتمالاً با حملهای مشابه آن را سرقت کردند. آنچه مجرمان سایبری میتوانند با تحت کنترل قرار دادن اکانتی شخصی روی وبسایت میزبان انجام دهند به خود ارائهدهنده بستگی دارد. بعنوان مثال آنها میتوانند به سایر محتواها از نو لینک بدهند، از طریق یک رابط وب محتوای سایت را آپدیت نموده و برای مدیریت محتوا پسوورد FTP را تغییر دهند. به بیانی دیگر، مجرمان سایبری کلی گزینه در اختیار دارند. شاید بپرسید پس کلی هم احتمال برای حمله وجود دارد، اینطور نیست؟ بله دقیقاً همینطور است. در ادامه به برخی ایدههای خاص میپردازیم: اگر مجرمان سایبری کنترل سایت شما را بر دست گیرند، ممکن است پیج فیشینگ بدان اضافه کرده از سایت شما رای میزبانی لینکی استفاده کنند که مخصوص دانلود بدافزار است و یا شای آن را برای حمله به کلاینتهای شما به کار گیرند. خلاصه اینکه آنها میتوانند نام شرکت و اعتبار وبسایت شما را با مقاصد مخرب خود معامله کنند.

راهکارهای امنیتی

ایمیلهای فیشینگ میتوانند بسیار قانعکننده به نظر برسند. برای قربانی نشدن، اول از همه کارمندان میبایست هشیار باشند. از این رو توصیه میکنیم:

- روی لینکهایی که به اکانت شخصی ختم میشوند کلیک نکنید و این برایتان بهتر است به یک خطمشی تبدیل شود. هر کسی که از یک ارائهدهنده میزبانی وب پیام نگرانکنندهای دریافت میکند باید به سایت قانونی لاگین شود و در نوار آدرس مرورگر خود آدرس را تایپ نماید.

- احراز هویت دوعاملی را روی وبسایت ارائهدهنده فعالسازی کنید. اگر ارائهدهنده به FA2 مجهز نیست ببینید چه زمان قرار است این قابلیت را اضافه کنند.

- نسبت به علایم واضح و گویای فیشینگ عالم باشید (از جمله عدم هماهنگی بین نام فرستنده و دامنهی ایمیل یا نام دامنههای نادرست روی وبسایتها). در حالت ایدهآل، به کارمندان خود در خصوص شناسایی اقدامات فیشینگ آموزش دهید (یکی از گزینهها استفاده از پلتفرم آموزشی آنلاین است).

- روی همه سرورها و دستگاههایی که کارمندان برای دسترسی به اینترنت استفاده میکنند راهکارهای امنیت ایمیل سازمانی نصب کنید.

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.