روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ در این شش سال که چت دیسکورد و سرویس VoIP راهاندازی شده، این پلتفرم به ابزار محبوبی برای ساخت کلوپهای هواداری تبدیل شده است؛ خصوصاً دوستداران گیم. با این حال مانند هر پلتفرم دیگری که میزبان محتواهای تولیدشده Discord نیز میتواند اکسپلویت شود. در ادامه با ما همراه شوید تا ضمن ارائه راهکارهای امنیتی فعالیتهای مخرب در چتهای دیسکورد را نیز مورد بررسی قرار دهیم.

گزینههای سفارشیسازی گستردهی دیسکورد همچنین برای حمله به کاربران عادی نیز راه باز میکند (هم داخل سرور چت هم خارج از آن). تحقیقات اخیر روی امنیت دیسکورد سناریوهای مختلف حمله سایبری مربوط به سریس چت آن را نشان داده است که برخی از آنها میتوانند حقیقتاً برای کاربران خطرناک باشند.

بدافزار توزیعشده از طریق دیسکورد

فایلهای مخرب توزیعشده از طریق دیسکورد نشاندهندهی واضحترین تهدید هستند. تحقیقات اخیر چندین نوع از بدافزار را نشان دادند. ما این تهدید را از این جهت «واضح» میخوانیم چون اشتراکگذاری فایل از طریق Discord بسیار آسان است، برای هر فایل آپلودشده در این پلتفرم یک یوآرال همیشگی اختصاص داده میشود که فرمتش به شرح زیر است:

cdn.discordapp.com/attachments/{channel ID}/{file ID}/{file name}

بیشتر فایلها توسط هر کسی که لینک داشته باشد آزادانه قابلیت دانلود دارند. این پژوهش نمونهای از یک مله واقعی را شرح میدهد: وبسایتی فیک که دانلود کلاینت کنفرانس وب زوم را پیشنهاد میدهد. این وبسایت شبیه به وبسایت واقعی است و فایل آلوده روی سرور دیسکورد میزبانی میشود. همین محدودیتهای دانلود فایل را از منابع غیرقابلاعتماد توجیه میکند. منطق هم این است که سرورهای یک اپ محبوب که میلیونها کاربر از آن استفاده میکنند کمتر توسط راهکارهای ضدبدافزار بلاک میشود. ابزارهای مبارزه با این لایفهک مخرب درست به اندازه خود این لایفهک واضحند:

راهکارهای امنیتی با کیفیت بالا برای تعیین سطح تهدیدی که یک فایل ممکن است ایجاد کند بیش از یک منبع دانلود را بررسی میکنند. ابزارهای کسپرسکی اولین بار که کاربری تلاش دارد برای مثال فایلی را دانلود کند بلافاصله فعالیت مخرب را شناسایی کرده و سپس با کمک یک سیستم امنیتی مبتنی بر کلود میگذارد همه کاربران دیگر بدانند آن فایل باید بلاک شود.

همه سرویسهایی که آپلودهایی را از محتوای تولیدشده توسط کاربر مجاز میخوانند با مشکلات سوءاستفاده مواجه میشوند. سایتهای رایگان میزبانی وب شاهد پیجهای فیشینگی هستند که برای مثال روی آنها ساخته شدهاند و پلتفرمهای اشتراکگذاری فایل برای توزیع تروجانها استفاده میشوند. سرویسهای پر کردن فرم هم حکم کانالهای اسپم را دارند. این فهرست ادامه دارد. صاحبان پلتفرم سعی دارند با این سوءاستفاده مبارزه کنند اما نتایج همیشه آنطور که میخواهند از آب درنمیآید. توسعهدهندگان دیسکورد همچنین به وضوح نیاز دارند دستکم برخی ابزار پایهی محافظت از کاربر را اجرایی کنند. برای مثال فایلهای استفادهشده روی یک سرور چت خاص نیازی نیست برای کل جهان قابلدسترس باشد. بررسی و بلاک خودکار بدافزارهای شناختهشده نیز به نظر کار عقلانیای میآید. صرفنظر از همه اینها، غیرعجیبترین مشکلی است که Discord با آن دست و پنجه نرم میکند و مبارزه با آن هیچ فرقی با دست و پنجه نرم کردن با سایر متودهای توزیع بدافزار ندارد. با این همه این تنها تهدیدی نیست که کاربران با آن مواجه میشوند.

باتهای مخرب

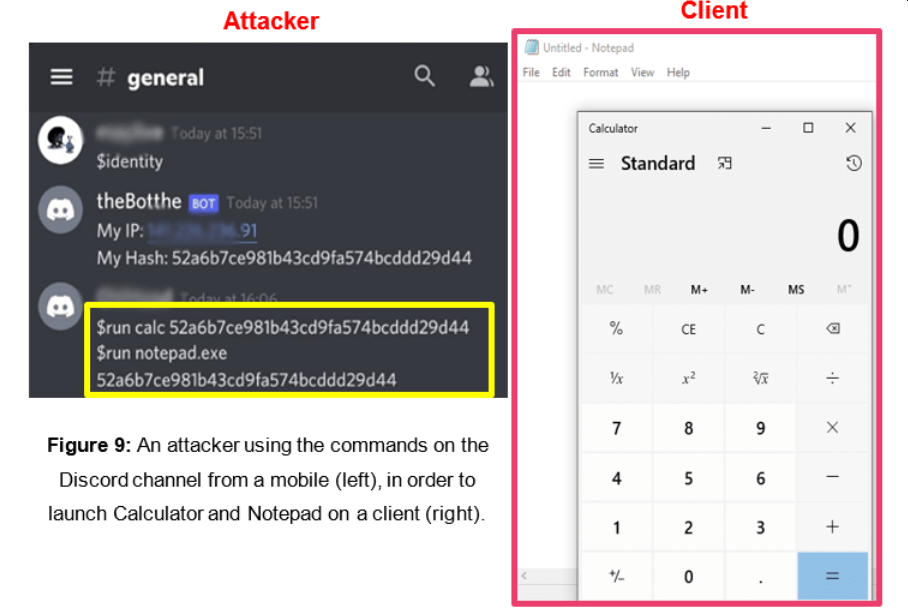

پژوهش اخیر دیگر نشان میدهد چطور براحتی میشود سیستم بات دیسکورد را اکسپلویت کرد. باتها کارایی سرور چت را به طرق مختلف بیشتر میکنند و دیسکورد طیف گستردهای از گزینهها را برای سفارشیسازی چتهای خود کاربران ارائه میدهد. یکی از نمونههای کد مخرب مربوط به چت اخیراً در GitHub منتشر شد (البته خیلی هم زود از روی این سایت برداشته شد). نویسنده با استفاده از قابلیتهای ارائهشده توسط Discord API قادر شده بود روی کامپیوتر کاربر کد دلخواه اجرا کند. ممکن است چیزی شبیه به این باشد:

در یک سناریوی حمله، کد مخرب برای لانچ خودکار روی استارتآپ به کلاینت دیسکورد که به طور لوکال نصب است متکی است. نصب بات از منبعی غیرقابلاعتماد میتواند به چنین آلودگیای منجر شود. محققین همچنین به سناریوی دیگری از سوءاستفاده دیسکورد نیز نگاه انداختند. در این پرونده بدافزار برای ارتباطگیری از سرویس چت استفاده میکند. به لطف API عمومی یک پروسه ثبتنام غیرپیچیده و رمزگذاری داده مبتدی، بکدر میتواند براحتی از دیسکورد برای ارسال دادههایی مربوط به سیستم آلوده به اپراتورهای آن استفاده کرده و در عوض برای اجرای کد، آپلود ماژولهای آلودهی جدید و غیره فرمانهایی را دریافت کند. این نوع سناریو به نظر بسیار خطرناک میآید؛ کار مهاجمینی که دیگر نیازی نخواهند داشت با کامپیوترهای آلوده رابط ارتباطی بسازند و درعوض از یکی حاضر و آماده استفاده میکنند با این روش بسیار آسان میشود.

راهکارهای امنیتی

گرچه تهدیدهای پیشتر ذکرشده برای همه کاربران دیسکورد کاربرد دارند اما بیشتر به آنهایی مربوط میشود که از دیسکورد برای گیم استفاده میکنند: برای ارتباط از طریق صوت یا متن، پخش و جمعآوری آمار گیمینگ و غیره. چنین کاربردی نیازمند سفارشیسازی اساسی است و همین احتمال این را که کاربران افزونههای آلوده را پیدا و نصب کند بیشتر میکند. این محیط به ظاهر آرام و امن در واقع بعدها خود را در قاموس خطر نشان خواهد داد و بدینترتیب شانس موفقیت تکنیکهای مهندسی اجتماعی نیز بالا خواهد رفت. توصیه ما این است که روی دیسکورد همان قوانین بهداشت دیجیتال همیشگی را پیاده کنید (درست مثل جاهای دیگر وب):

روی لینکهای مشکوک کلیک نکنید یا فایلهای مبهم را دانلود نکنید؛ روی آفرهایی که انقدر خوبند نمیشود باورشان کرد کلیک نکنید و از اشتراکگذاری هر داده مالی یا شخصی اجتناب کنید. در مورد تروجانها و بکدرهای مبتنی بر کلود یا صرفاً توزیعشده از طریق دیسکورد هم باید بگوییم چیز متفاوتی از سایر انواع این بدافزارها نیستند. برای مصون ماندن از گزند آنها از یک اپ آنتیویروس قابلاطمینان استفاده کنید (بگذاید همیشه در حال اجرا باشد- از جمله زمانی که دارید هر نرمافزاری را نصب میکنید یا به سرور چت باتهایی را اضافه مینمایید) همچنین به هشدارهایی که میدهند نیز توجه کنید. نگران عملکرد گیم هم نباشید. بارها تأکید کردهایم آنتیویروسها گیمینگ را کند نمیکنند.

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.