Penetration Test یا تست نفوذ فرآیندی است که در آن متخصصان امنیتی سعی می کنند از آسیب پذیریهای یک سیستم بهره برداری کنند. هدف از این فرآیند این است که اطمینان حاصل شود که سازمان از آسیبپذیریهای موجود در سیستم خود آگاه است و اینکه این نقصها توسط مجرمان قابل بهرهبرداری نیست. اخذ مجوز از صاحبان زیرساخت قبل از تلاش برای بهره برداری از هرگونه آسیب پذیری ضروری است.

بهره برداری از هرگونه آسیب پذیری سیستم بدون اجازه صریح مالکان (که در برخی موارد می تواند شامل مالک داده، مالک زیرساخت و سهامداران مشابه باشد) جرم است.

سازمانها برای بهبود امنیت و پیروی از چارچوبهای نظارتی مانند HIPAA، PCI و موارد دیگر نیاز به آزمایش نفوذ دارند.

Penetration Testing یا تست نفوذ چطور کار میکند؟

اعتقاد عموم بر این است که تست نفوذ فقط بر روی نرم افزار انجام میشود، اما این درست نیست. تقریباً هر استراتژی امنیتی را میتوان با این روشها آزمایش کرد. به عنوان مثال، امنیت فیزیکی اتاق سرور یک سازمان را میتوان آزمایش کرد.

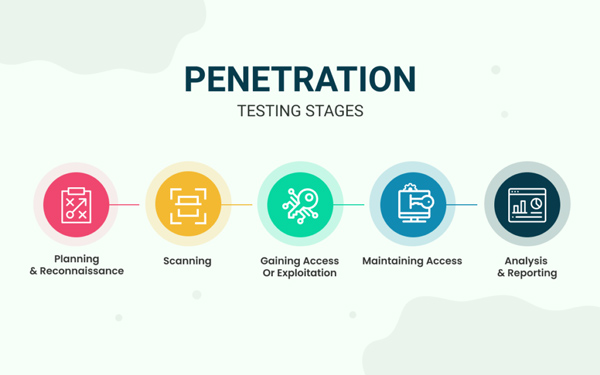

فرآیندهای زیر برای انجام آزمایش های نفوذ انجام میشوند :

برنامه ریزی و شناسایی (Planning and reconnaissance) :

آزمون نفوذ با تعیین محدوده آزمون، مشخص کردن قوانین درگیری و امضای توافق نامههای لازم با مرجع مربوطه شروع میشود. منظور از شناسایی، مطالعه محیطی است که میخواهید از آن برای تشخیص آسیبپذیریهای احتمالی استفاده کنید که میتواند با استفاده از روشهایی مثل مهندسی اجتماعی، Dumpster diving ( نوعی حمله غیرفنی )و Tailgating(نوع دیگری از حمله هکری)انجام شود. همچنین میتوانید با استفاده از ابزارهایی مانند NMAP، زیرساختهای فناوری اطلاعات را برای به دست آوردن اطلاعات در مورد پیکربندی شبکه مشتری شروع کنید.

هدف از این مرحله این است که اطمینان حاصل شود که همه اطلاعات لازم به صورت قانونی ضبط شده و یک نقطه ورود مناسب به زیرساخت مدنظر برای آزمایش پیدا شود. لازم به ذکر است که تست موردنظر به هیچ وجه نباید خارج از محدوده و محدودیتهای مورد توافق انجام شود.زیرا ممکن است تست کننده را در معرض قانون سوء استفاده از رایانه (1990) قرار دهد. قانون حفاظت از دادههای بریتانیا (2018)، انواع دادههایی را که میتوان به عنوان موضوع تستهای نفوذ مورد استفاده قرار داد، محدود میکند.

ارزیابی آسیبپذیری (Vulnerability assessment) :

در این مرحلهبه منظور شناسایی نقاط ضعف احتمالی، آسیبپذیریهای موجود در یک سیستم یا اپلیکیشن بررسی میشوند. برخی از این آسیبپذیریها ممکن است برای هدف بهره برداری (exploit) بسیار پیچیده باشند، همچنین برخی دیگر میتوانند نسبتاً بیاهمیت و نیازمند زمان و کار زیاد باشند.

یک روش معمول برای انجام این کار، تحقیق در مورد آسیبپذیریهای شناخته شده و از پیش مستند شده میباشد. روش دیگر استفاده از نرم افزارهای تست نرم افزار مانند Nessus و OpenVAS برای دسترسی به سیستم است. همچنین یادداشت برداری و رتبه بندی آسیب پذیریهای کشف شده به ترتیب قابلیت بهره برداری، راهکار بسیار مفیدی است.

بهره برداری (Exploitation):

این مرحله در مورد اقدام از طریق آسیب پذیری ها برای ورود به سیستم است که ممکن است شامل استفاده از مهندسی اجتماعی برای فریب دادن کاربران سیستم به منظور افشای اطلاعات امنیتی مفید یا به کارگیری تکنیک های پیچیده تر و فنی باشد.

پس از بهره برداری (Post-exploitation):

این مرحله مستلزم حفظ و پایداری دسترسی به وجود آمده در مرحله قبل و در اختیار گذاشتن مدت زمان کافی برای استنتاج در مورد زیرساخت موردنظر است. توجه به این نکته مهم است که چارچوب زمانی پس از بهره برداری باید مطابق با محدوده مورد توافق باشد.

هنگامی که جمع آوری جزئیات ضروری در مورد سیستم به پایان رسید، باید سیستم را به حالت اولیه خود بازگردانید. کار شما در زیرساخت شبکه موردنظر پس از بازیابی آن به حالت اولیه به پایان میرسد.

گزارش دهی (Reporting):

گزارش در تست نفوذ بسیار مهم است. تمام کارهایی که انجام دادهاید باید در یک گزارش جامع مستند شوند. این گزارش اهداف بسیاری را دنبال میکند که مهمترین آن اطلاع رسانی به صاحبان سیستم در مورد نقصهای سیستم است. در حالی که کار شما روی زیرساخت مدنظر بعد از مرحله "Post-exploitation" به پایان میرسد، اتمام کار تست نفوذ بعد از ارسال گزارش میباشد.

ابزارهای Penetration Testing

تست نفوذ نیازمند ابزارهای مناسب برای انجام این کار است. کالی لینوکس (Kali Linux) یک سیستم عامل محبوب است که برای تست نفوذ سیستمهای کامپیوتری استفاده میشود. بسیاری از ابزارهای دیگر وجود دارند که برای تست نفوذ به اهداف مختلف میتوانند مفید باشند و یادگیری نحوه استفاده از آنها بسیار کاربردی است.

جمع بندی:

شرکت گسترش خدمات تجارت الکترونیک ایرانیان (ایدکو) با 19 سال سابقه در حوزه سیستمهای اداری فعالیت میکند. ایدکو در ارائه راه حلهای امنیت اطلاعات، تولید نرم افزارهای مبتنی بر تجارت الکترونیک و ارائه خدمات دیجیتال مارکتینگ در این سالها کارنامه خوبی را برای خود ساخته است. با دریافت نخستین نمایندگی فروش محصولات کسپرسکی در ایران، به عنوان محصولی معتبر و مطرح در حوزه امنیت اطلاعات در جهان، راهکاری موثر را در اختیار افراد و سازمان های ایرانی قرار داد تا پیشرفت تازهای را در زمینه فناوریهای امنیت اطلاعات را در کشور رقم بزند.

اکنون ایدکو نه تنها به عنوان یکی از سه نماینده برتر و بزرگ کسپرسکی و نخستین Platinum Partner کسپرسکی در حوزه محصولات شرکتی کسپرسکی در ایران فعالیت می کند، که به عنوان توزیع کننده آنلاین محصولات این شرکت در منطقه خاورمیانه و شمال آفریقا، به نمایندگانش در 22 کشور منطقه خدمات میدهد. علاوه بر این ایدکو توزیع محصولات شرکت سرچ اینفورم در ایران و منطقه و نمایندگی سیلور شرکت بیت دیفندر در ایران را نیز بر عهده دارد. تیم ایدکو در حال حاضر آنتی ویروسهای خانگی و سازمانی را در اختیار مشتریان قرار داده تا بالاترین سطح امنیت را تجربه کنند و تیم مجربی را برای پشتیبانی از مشتریان خود تدارک دیده است. برای دریافت مشاوره با ما در تماس باشید.