روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ FTCODE در حقیقت یک باجافزار مبتنی بر پاورشل است که کاربران ایتالیاییزبان را هدف خود قرار داده و همچنین قابلیتهای جدیدی همچون توانایی در سوایپ کردن مرورگر وبی ذخیرهشده و اطلاعات محرمانهی کلاینتهای ایمیلِ قربانیان به خود اضافه کرده است. اخیراً نمونههایی از این باجافزار –که از سال 2013 فعالیت میکند- در سپتامبر سال 2019 مشاهده شد. بعد از تحلیلهای بیشتر، محققین متوجه شدند نسخههای جدیدی از این باجافزار اکنون در صددند اطلاعات محرمانهای را از اینترنت اکسپلورر، موزیلا فایرفاکس و همچنین کلاینتهای ایمیلِ موزیلا تاندربرد، گوگل کروم و مایکروسافت اوتلوک سرقت کنند.

محققین راجدیپسینه دودیا، آماندیپ کومار و آتیندرپال سینگه به همراه ازکالر هفتهی گذشته در طی تحلیلی چنین بیان داشتند: «کمپین باجافزار FTCODE با سرعت زیادی در حال تغییر است. به دلیل زبان اسکریپتنویسی که بدان نوشته شده است، مزایای زیادی را در اختیار عاملین تهدید گذاشته است؛ آنها میتوانند با استفاده از این باجافزار براحتی ویژگیها را اضافه و یا حذف کنند یا حتی خیلی راحتتر از آنچه میتوان با یک بدافزار کامپایلشده به روش سنتی انجام داد ویژگیها را دستکاری کنند».

هنوز مشخص نیست کمپین جدید FTCODE چه تعداد قربانی گرفته است.

زنجیرهی حمله

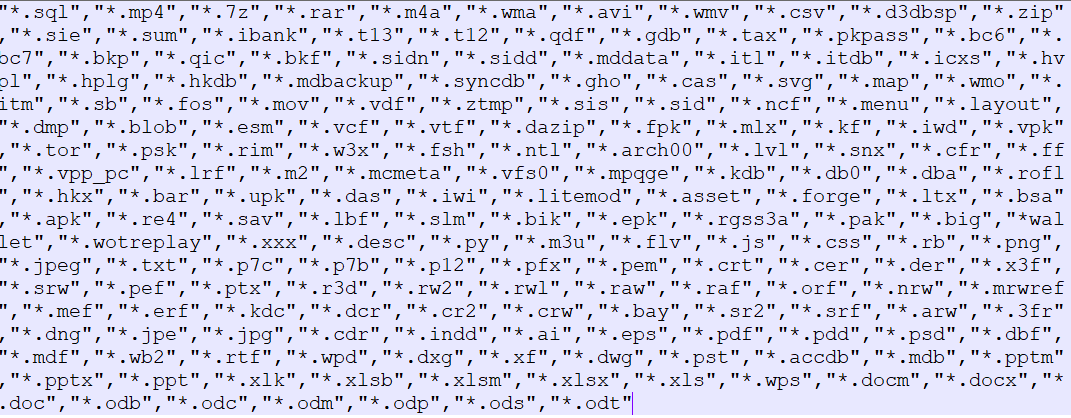

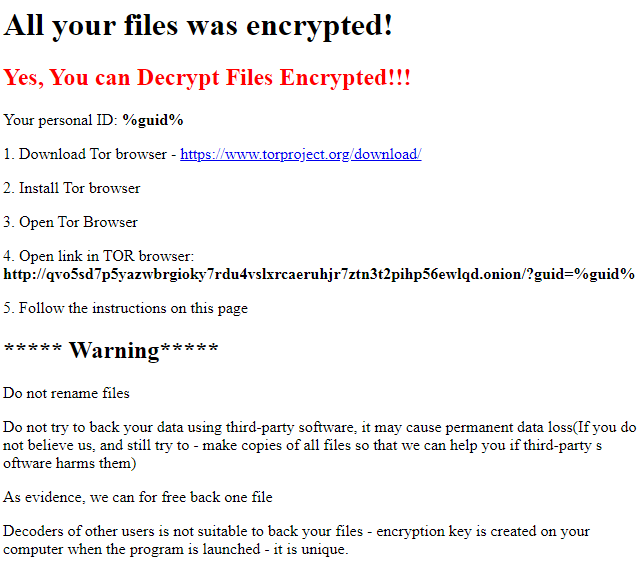

زنجیره حمله برای FTCODE پیش از این با ارسال ایمیلهای اسپم به قربانیانی شروع میشد که داکیومنتهایی حاوی ماکروی آلوده داشتند. ماجرا از این قرار بود که وقتی رویشان کلیک میشد این باجافزار برایشان دانلود میشد. با این حال، در بیشترِ کمپینهای اخیر، عامل بدِ فرستادهشده به قربانی به VBScriptها وصل میشود که بعد FTCODE را دانلود میکند. VBScript به محض اینکه توسط کاربر اجرا میشود، در عوض یک اسکریپت پاورشل را اجرا میکند که بعد یک عکس را به عنوان تله دانلود و باز میکند (ذخیرهشده در فولدر %temp%). این تصویر که ظاهراً فهرست از قیمتها بود (عنوان تصویر به ایتالیایی Dettaglio dei costi بود که ترجمهاش میشود «جزئیات قیمت») هدف داشت کاربران را متقاعد کند که یک تصویر ساده و بیگناه است و هیچ چیز مشکوکی در موردش وجود ندارد. غافل از اینکه باجافزار مذکور دارد در پسزمینه داشت دانلود میشود (ذخیرهشده در %Public%\Libraries\WindowsIndexingService.vbs). این باجافزار سپس هر چه درایو حاوی دستکم 50 کیلوبایت فضای آزاد بود را جستوجو کرده و بعد با افزونههای مختلف شروع میکند به رمزگذاریِ فایلها (فهرست کامل افزونهها را در تصویر زیر مشاهده میکنید).

سرقت اطلاعات محرمانه

FTCODE به محض دانلود، اطلاعات تاریخچه را از اینترنت اکسپلورر برمیدارد و اطلاعات موجود در بخش رجیستری را رمزگشایی میکند (HKCU:\Software\Microsoft\Internet Explorer\IntelliForms\Storage2). این اسکریپت برای موزیلا فایرفاکس و تاندربرد چهار روش را بررسی میکند و هر اطلاعات محرمانهای در آنها بود را میدزدد (SystemDrive\Program Files\Mozilla Firefox, SystemDrive\Program Files\Mozilla Thunderbird, SystemDrive\Program Files (x86)\Mozilla Firefox, SystemDrive\Program Files (x86)\Mozilla Thunderbird).

FTCODE برای گوگل کروم یک سری فایل را از فایلِ \%UserProfile%\AppData\Local\Google\Chrome\User Data\*\Login Data. شرقت میکند. و در مایکروسافت اوتلوک هم با دستبرد زدن به کلید رجیستریِ زیر اطلاعات محرمانه را به یغما میبرد:

- HKCU:\Software\Microsoft\Windows NT\CurrentVersion\Windows

\*Messaging Subsystem\Profiles\*\9375CFF0413111d3B88A00104B2A6676

- HKCU:\Software\Microsoft\Office\1[56].0\Outlook\Profiles\*\9375CFF0413111d3B88A00104B2A6676\*

اریک کرون، مدافع آگاهیِ امنیتی از شرکت KnowBe4 در ایمیلی چنین نوشت: «این رویه به سمت روشهای خلاقانهتر برای اکسپلویت دلیل قانعکنندهایست برای تمرکز روی اقدامات قوی پیشگیرانه و نه صرفاً توانایی در ریستور کردن سریع فایلها بعد از اینکه تخریب رخ میدهد».

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.