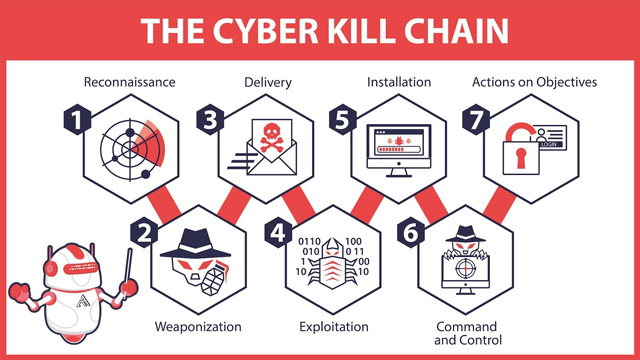

زنجیره کشتار سایبری اقتباسی از زنجیره حمله نظامی است که یک رویکرد پیوسته و گام به گام برای شناسایی و متوقف کردن فعالیت دشمن است. این مدل ابتدا توسط شرکت لاکهید مارتین در سال ۲۰۱۱ توسعه یافت که مراحل مختلف حملات سایبری رایج را به طور خلاصه شرح میدهد و به تبع آن نقاطی را که در آن تیم امنیت اطلاعات میتواند از مهاجمان جلوگیری، شناسایی یا رهگیری کند را مشخص میکند. در ادامه بیشتر با این مفهوم آشنا خواهیم شد.

زنجیره حمله سایبری با هدف دفاع در برابر حملات سایبری پیچیده طراحی شده است.

زنجیره حمله سایبری با هدف دفاع در برابر حملات سایبری پیچیده طراحی شده است.

مراحل زنجیره کشتار سایبری لاکهید مارتین

زنجیره کشتار سایبری لاکهید مارتین شامل هفت مرحله متوالی است:

فاز 1: Reconnaissanceیا شناسایی

مجرمان سایبری با جمعآوری اطلاعات در مورد سازمان ازمنابعOpen Source، شبکههای اجتماعی و غیره شروع میکنند.

در طول مرحله شناسایی، یک عامل مخرب هدف را شناسایی میکند و آسیبپذیریها و نقاط ضعفی را که میتواند در شبکه مورد سوء استفاده قرار گیرد، بررسی میکند. به عنوان بخشی از این فرآیند، مهاجم ممکن است اعتبار ورود به سیستم را جمعآوری کند یا اطلاعات دیگری مانند آدرسهای ایمیل، شناسههای کاربر، مکانهای فیزیکی، برنامههای کاربردی نرمافزار و جزئیات سیستمعامل را جمعآوری کند که همگی ممکن است در حملات فیشینگ یا جعل مفید باشند.

به طور کلی، هرچه مهاجم بتواند اطلاعات بیشتری را در مرحله شناسایی جمع آوری کند، حمله پیچیدهتر و قانع کنندهتر خواهد بود و از این رو، احتمال موفقیت بالاتر خواهد بود.

برای مثال: در وب سایت شرکت یا یک وب سایت کاریابی، اطلاعاتی در مورد مشاغل خالی در بخش فناوری اطلاعات یا امنیت سایبری با شرح سیستمهایی که داوطلبان باید بدانند پیدا میکنند. در لینکدین، جزئیات کارکنان فناوری اطلاعات، از جمله مهارتها و پروژههای با موفقیت انجام شده که وجود دارد استفاده میکند. در مرحله بعد، آنها این افراد را در فیسبوک پیدا میکنند و در مورد کارهایی که در شرکت انجام میدهند بیشتر اطلاعات بدست میآورند. میتوان حتی فراتر رفت و کارمندان سابقی را پیدا کرد که اخراج شدهاند و احساس بدی در مورد شرکت دارند که احتمالاً جزئیات جالب زیادی را میتوانند برای آنها داشته باشند. در نهایت، با استفاده از ابزارهای رایگان مانند جستجوی DNS و غیره، اطلاعات مربوط به آدرسهای IP و منابع خارجی شرکت را به دست میآورند.

مهاجم هرچه بتواند اطلاعات بیشتری را در مرحله شناسایی جمع آوری کند، حمله پیچیدهتر و قانع کنندهتر خواهد بود

مهاجم هرچه بتواند اطلاعات بیشتری را در مرحله شناسایی جمع آوری کند، حمله پیچیدهتر و قانع کنندهتر خواهد بود

فاز 2: Weaponizationیا آماده سازی ابزار

در مرحله Weaponization، مجرمان سایبری روش حمله را انتخاب کرده و ابزار اجرای آن را آماده میکنند.

برای مثال از بدافزارهایی مانند بدافزار دسترسی از راه دور، باج افزار، ویروس یا کرم که میتواند از یک آسیبپذیری شناخته شده سوء استفاده کند. در طول این مرحله، مهاجم ممکن است Back doorهایی را نیز راهاندازی کند که حتی در صورت شناسایی و بسته شدن نقطه اصلی ورود توسط مدیران شبکه، بتوانند به سیستم دسترسی داشته باشند.به عنوان مثال در این مرحله زنجیره کشتار سایبری مهاجم سند PDFای با یک پیشنهاد تجاری که حاوی کد مخرب میباشد ، برای کارمندان شرکت مورد هدف طراحی میکند که با باز کردن آن، کد مخرب در سیستم اجرا میشود.

فاز 3:Delivery یا تحویل

در مرحله Delivery، مهاجم حمله را آغاز میکند و شی مخرب به کارمند شرکت باید تحویل داده شود. در این مرحله از تکنیکهای مختلفی استفاده میشود که معروفترین آن مهندسی اجتماعی میباشد.

به عنوان مثال در این مرحله مهاجم از طریق وب سایت شرکت یا شبکههای اجتماعی، یا حتی با زنگ زدن به مرکز تماس شرکت، لیستی از کارمندانی که با تامینکنندگان جدید سروکار دارند تهیه میکند.

مجرم سایبری به یکی از آنها تلفن میزند، «داستانی» را تعریف میکند و یک پیشنهاد تجاری با همان فایل پیدیاف ارسال میکند. اگر مجرمان سایبری خوش شانس باشند، فایل مخرب دست نخورده به دست گیرنده میرسد.

اگر این اتفاق نیفتد، مجرمان باید یک بار دیگر با کارمند تماس بگیرند تا بفهمند چه اتفاقی افتاده است. اگر فایل توسط یک برنامه ضد بدافزار مسدود شده باشد یا پیام ارسال نشده باشد، مجرم سایبری میتواند فایل را به email خصوصی کارمند ارسال کند، که آن را بعدا در دفتر کار باز کند. یا در خانه روی لپتاپ کاری. در این مرحله، سطوح حفاظتی کمتری وجود دارد، بنابراین شانس تحویل بیشتر است.

در مرحله Delivery، مهاجم حمله را آغاز میکند و شی مخرب به کارمند شرکت باید تحویل داده شود

در مرحله Delivery، مهاجم حمله را آغاز میکند و شی مخرب به کارمند شرکت باید تحویل داده شود

فاز 4: Exploitation یا بهره برداری

در مرحله بهرهبرداری از زنجیره حملات سایبری کد مخرب در سیستم قربانی اجرا میشود و مهاجم از نقاط ضعفی که در مرحله اول اطلاعات به دست آورده بهرهبرداری و سواستفاده میکند. هکرها اکنون میتوانند به طور فزایندهای در شبکه یک هدف نفوذ کرده و از آسیبپذیریهایی که قبل از ورود از وجود آنها هم آگاه نبودند، مطلع شوند.

فاز 5:Installation یا نصب

بلافاصله پس از مرحله بهرهبرداری، مهاجم بدافزار و سایر ابزارهای سایبری را در شبکه هدف نصب و مستقر کند تا کنترل بیشتری بر سیستمها، حسابها و دادهها به دست آورد.

این یک نقطه ضعف در چرخه حیات حمله است، زیرا عامل تهدید وارد سیستم شده و اکنون میتواند کنترل سیستم هدف را به عهده بگیرد.

فاز 6: Command and Control یا فرماندهی و کنترل

در)Command & Control) پس از بهدست آوردن کنترل بخشی از سیستم یا حسابهای هدفبا استفاده از بدافزار، اکنون مهاجم قادر است از راه دور، ابزارها و اسلحههای سایبری خود را پیگیری، نظارت و راهنمایی کند.

فاز 7: Actions on Objectiveیا اقدامات بر روی هدف

در این مرحله، مهاجم برای انجام اهداف مورد نظر خود اقداماتی را انجام میدهد که ممکن است شامل سرقت، تخریب، رمزگذاری یا استخراج اطلاعات باشد.مهاجمین میتوانند تمامی ردپاها و سرنخهای خود را در این مرحله حذف کنند.

با گذشت زمان، بسیاری از کارشناسان امنیت اطلاعات زنجیرهحملات سایبری را گسترش دادهاند تا مرحله هشتم را شامل شود:

Monetization یا کسب درآمد

در این مرحله، مجرم سایبری بر کسب درآمد از حمله تمرکز میکند، چه از طریق نوعی باج که قربانی پرداخت میکند یا فروش اطلاعات حساس، مانند دادههای شخصی یا اسرار تجاری، در Dark Web

به طور کلی، هرچه سازمان بتواند تهدیدات را زودتر در چرخه حمله سایبری متوقف کند، کمتر ریسک را بر عهده خواهد گرفت.

حملاتی که به مرحله فرمان و کنترل میرسند، معمولاً نیاز به تلاشهای پیشرفتهتر برای رفع مشکل دارند، از جمله جستجوهای عمیق شبکه و نقاط پایانی برای تعیین مقیاس و عمق حمله. به همین دلیل، سازمانها باید گامهایی را بردارند تا تهدیدات را در اولین فرصت ممکن شناسایی و خنثی کنند تا هم ریسک حمله و هم هزینه حل و فصل رویداد را به حداقل برسانند.

تکامل زنجیره حمله سایبری

همانطور که در بالا ذکر شد، زنجیره حملات سایبری همچنان در حال تکامل است زیرا مهاجمان تکنیکهای خود را تغییر میدهند. از زمان انتشار مدل زنجیره کشتار سایبری در سال ۲۰۱۱، مجرمان سایبری در تکنیکهای خود بسیار پیچیدهتر و در فعالیتهای خود جسورتر شدهاند.

در حالی که هنوز این چرخه یک ابزار مفید است اما امروزه نسبت به یک دهه گذشته حملات پیچیدهتر شده.

به عنوان مثال، برای مهاجمان سایبری امکان دارد که مراحل را حذف یا ترکیب کنند، به ویژه در نیمه اول چرخه. این به سازمانها زمان و فرصت کمتری برای کشف و خنثی کردن تهدیدات در ابتدای چرخه میدهد. علاوه بر این، شیوع مدل زنجیره حمله ممکن است به مهاجمان سایبری برخی از نشانههایی از نحوه ساختار دفاع سازمانها را بدهد، که میتواند به طور ناخواسته به آنها کمک کند تا در نقاط کلیدی در چرخه حمله از شناسنایی آنها اجتناب کنند.

انتقادات و نگرانیهای مرتبط با زنجیره حمله سایبری

در حالی که زنجیره حملات سایبری یک چارچوب محبوب و رایج است که سازمانها میتوانند از آن برای توسعه یک استراتژی امنیت سایبری شروع کنند، اما شامل چندین نقص مهم واست.

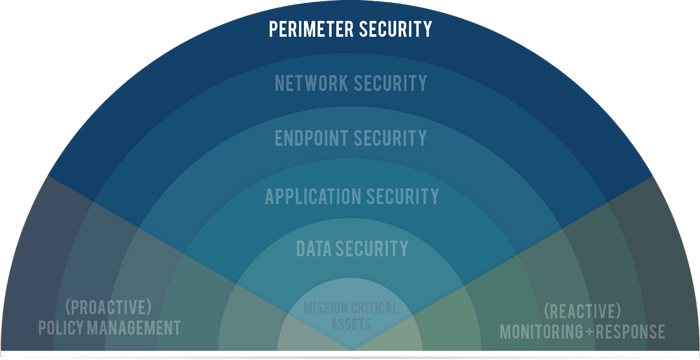

تمرکز برامنیتمحیط مرزی شبکه (Perimeter Security)

یکی از رایجترین انتقادات از مدل زنجیره حمله سایبری این است که بر امنیت محیط مرزی شبکه (شامل فایروالها،UTM ها و روترها) و پیشگیری از بدافزار تمرکز دارد.این جای نگرانی دارد به ویژه زمانی که سازمانها از شبکههای سنتی در محل به شبکه های ابری حرکت میکنند.

همچنینبا شتاب گرفتن روند کار از راه دور و گسترش فناوریهای شخصی و حتی IoT ، سطح حمله را برای بسیاری از سازمانهای بزرگ به طور نمایی افزایش داده است. این بدان معناست که مجرمان سایبری نقاط دسترسی بیشتری برای بهرهبرداری دارند و شرکتها زمان دشوارتری برای امن کردن هر یک از نقاط پایانی(دستگاهها) خواهند داشت.

زنجیره حملات سایبری یک چارچوب محبوب و رایج است

زنجیره حملات سایبری یک چارچوب محبوب و رایج است

آسیبپذیری در برخی حملات

یکی دیگر از کاستیهای احتمالی زنجیره حمله این است که در شناسایی انواع حملات محدودیت دارد.

به عنوان مثال، چارچوب اصلی قادر به شناسایی Insider Attackنیست که از جدیترین خطرات برای یک سازمان است و یکی از انواع حملاتی است که بالاترین نرخهای موفقیت را دارد. حملاتی که از دسترسیهای اعتباری کاربری ضعیف توسط اشخاص غیرمجاز استفاده میکنند نیز در چارچوب زنجیره حمله اصلی قابل تشخیص نیستند.

حملات مبتنی بر وب نیز ممکن است توسط چارچوب زنجیره حمله سایبری شناسایی نشوند.

نمونههایی از چنین حملاتی شامل Cross Site Scripting (XSS) ، SQL Injection، DoS/DDoS و برخی Zero Day Exploits میشود. نقض امنیتی بزرگ اکویفکس در سال ۲۰۱۷، که تا حدودی به دلیل یک پچ نرمافزاری مختل شده رخ داد، نمونهای برجسته از یک حمله وب است که به دلیل امنیت ناکافی شناسایی نشد.

نقش زنجیره کشتار سایبری در امنیت سایبری

با وجود برخی کاستیها، زنجیره کشتار سایبری نقش مهمی در کمک به سازمانها برای تعریف استراتژی امنیت سایبریشان دارد. به عنوان بخشی از این مدل، سازمانها باید راهحلهایی را اتخاذ کنند که به آنها اجازه دهد:

- با استفاده از تکنیکهای Threat Intelligence، مهاجمان را در هر مرحله از چرخه تهدیدشناسایی کنند.

- دسترسی کاربران غیرمجاز را متوقف کنند.

- از اشتراکگذاری، ذخیرهسازی، تغییر یا خروج اطلاعات حساس جلوگیری کنند.

- به حملات در زمان واقعی پاسخ دهند.

- حرکت جانبی مهاجم را در شبکه متوقف کنند.

سخن پایانی

به طور کلی و طبق مطالعات ما در این مقاله،زنجیره حملات سایبری با هدف دفاع در برابر حملات سایبری پیچیده، که به عنوان تهدیدات پیشرفته و مداوم (APT) شناخته میشوند، طراحی شده است، جایی که دشمنان زمان قابل توجهی را صرف نظارت و برنامهریزی برای حمله میکنند. اغلب این حملات شامل ترکیبی از بدافزارها، باجافزارها، تروجانها، جعل هویت و تکنیکهای مهندسی اجتماعی برای اجرای طرحشان است. صرف نظر از اینکه دیدگاه شما در مورد چارچوب زنجیره کشتار سایبری چیست، برطرف کردن آسیبپذیریهای موجود و داشتن یک استراتژی جامع امنیت سایبری برای حفاظت از هر کسبوکاری ضروری است.