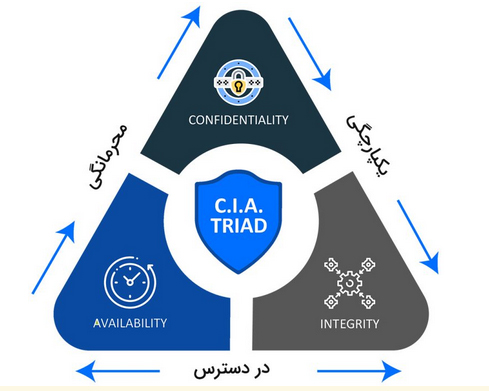

در بخشهای قبلی معماری امنیت و کیف پولهای کریپتوکارنسی را معرفی نمودیم و حالا در این قسمت قصد داریم تا با مدلهای امنیت ارزهای دیجیتال آشنا شویم. مدلهای امنیت برای تعریف ماهیت امنیت یک سیستم کامپیوتری است؛ براساس مطالعات انجام شده توسط برخی از مولفان، مدلهای امنیت برای تعریف شرایط لازم جهت محرمانه بودن یک سیستم، قابلیت دسترسی آن و یا یکپارچگی، استفاده میشود. به عبارت دیگر، سه جز اصلی تحت عنوان محرمانه بودن، یکپارچگی و قابلیت دسترسی، مدل سه گانه CIA را تشکیل میدهند که این روزها به عنوان یک ابزار جهت بررسی اهداف امنیت اطلاعات، پذیرفته شده است. در ادامه به کارکرد و انواع مدلهای و چگونگی حفظ امنیت ارزهای دیجیتال خواهیم پرداخت.

محرمانگی و امنیت ارزهای دیجیتال

محرمانه بودن در لغت شامل پروسه تعهد جهت حفاظت از حریم خصوصی یک تراکنش، سند و یا غیره میباشد و یا به عبارت دقیقتر، این پارامتر، حق حفاظت از اطلاعات از دسترس دیگران را تعریف میکند. در زمینه امنیت سایبری، حریم خصوصی یعنی محافظت در برابر جلب توجه، نظارت محرمانه، تحقیق و موشکافی دقیق و هرگونه افشاسازی غیرمجاز از دیتای خصوصی کاربر.

با بررسی روی برخی از گروههای سیستم کریپتوکارنسی که به تولید کلیدهای کریپتوگرافی نیاز دارند، مشخص شد که یک کاربر باید توجه دقیقی نسبت به حفاظت از حریم خصوصی و امنیت ارزهای دیجیتال خود داشته باشد. از سوی دیگر، در اختیار داشتن اعداد غیرقابل حدس برای رمزنگاری، اولین خط دفاعی در برابر دسترسی غیرمجاز محسوب میشود، اما مهمتر از آن، این کار باعث جلوگیری از جعل هویت دارنده کلیدها میگردد.

از این رو، برای کاهش خطرات مرتبط با افشای ناخواسته اطلاعات درخصوص هویت دارنده کیف پول و یا سرقت شدن کلیدها، باید کلیدهای عمومی و خصوصی در محیطهای امن نگهداری شده و در عین حال برای انجام تراکنشات، حداقل از دو امضا استفاده شود.

طرح کلی از مدل سهگانه CIA

یکپارچگی در حوزه امنیت ارزهای دیجیتال یعنی چه؟

در حوزهامنیت ارزهای دیجیتال، یکپارچگی به درستی، سازگاری و تکامل دیتا اطلاق میگردد. در اینجا، سوالی به این ترتیب مطرح میشود: معنی این سه عامل یعنی درستی، سازگاری و تکامل چیست؟ اول از همه، درستی ارتباط دقیقی با دامنه خطا دارد. در وهله دوم، سازگاری به صورت عدم وجود ناهمخوانی بین دیتاهای معین مرتبط با یک موضوع یکسان تعریف میشود.

معمولاً سازگاری دیتا در سه بُعد تعریف میشود:

- سازگاری بازه زمانی که بدین معنی است که در صورت یکسان بودن دیتا در یک زمان خاص، زمان پردازش آنها جهت اخذ خروجی با یکدیگر تداخل و ناسازگاری نداشته باشد.

- سازگاری تراکنش که بدین معنی است که دیتا، چه قبل و چه بعد از یک تراکنش، باید در یک وضعیت با ثبات قرار داشته باشد، اگر خطایی رخ دهد، تمام تغییرات ایجاد شده برگشت داده شده و دیتا به وضعیت اصلی و اولیه خود بر میگردد.

- سازگاری اپلیکیشن که به وضعیتی اشاره میکند که تمام دیتای اپلیکیشن در آن با هم سینک شده و دیتای مرتبط با خروجی حقیقی اپلیکیشن را جهت پردازش، نشان میدهد.

برای امنیت ارزهای دیجیتالبلاک چین معمولاً به کمک سیستمهایی میآید که به تغییرناپذیری و یکپارچگی نیاز دارند. براین اساس، سیستمهای مبتنی بر بلاک چین شرط لازم برای الزام حضور داشتن یک شخص ثالث را از بین میبرند. درعوض برای حفاظت از سازگاری و قابلیت اطمینان دیتای ذخیره شده و همچنین تراکنشات انجام شده، بلاک چین یک مکانیزم توافق غیرمتمرکز و اقدامات امنیتی رمزنگاری کریپتوگرافی را پیادهسازی میکند.

هرچند یک باور نادرست در افکار عمومی وجود دارد که استفاده از بلاک چین به تنهایی میتواند از یکپارچگی دیتا، اطمینان حاصل کند. حتی اگر بلاک چین قادر باشد تا به طور مطمئن از تغییر پنهان دیتا به هنگام تأیید در بلاک مورد نظر، جلوگیری کند، اما فقط میتواند این مکانیزم را روی دیتای ورودی اعمال کند. به عبارت دیگر، اگر دیتا در نقطه ورود، درست نباشد، قرار دادن آن در بلاک چین نفعی ندارد و تنها چیزی که حفظ میشود، تغییر ناپذیری آن است. به عبارت دیگر، اگر دیتای ورودی، نامعتبر باشد، خروجی نیز نامتعتبر خواهد بود. بنابراین، تعریف و بهکارگیری یک برنامه راهبردی سلامت دیتا یک پیش نیاز اساسی برای هرگونه پیاده سازی دیتا در بلاک چین محسوب میشود.

از دیدگاه کاربر، بهترین روش درخصوص یکپارچگی دیتا، به این جوانب مرتبط است:

- تولید یک آدرس با یک هش منحصر به فرد برای هر تراکنش

- بررسی هویت و سابقه تمام دارندگان کلیدها و مراجع آنها

- ذخیره کلیدهایی که در موقعیتهای مختلف، حق امضا و رمزگشایی دیتا را دارند.

در عمل، بلاک چین به صورت ذاتی تمام مسئولیتهای یکپارچگی را در اختیار کاربر قرار میدهد، چرا که هیچگونه روش ارزیابی درخصوص بررسی خطای دیتا، کلاهبرداری، اعمال غیرقانونی و یا از دست رفتن کلید، داخل پروتکلهای بلاک چینی وجود ندارد و این قبیل موارد تماما باید توسط کاربر کنترل شود. درخصوص آخرین مشکل ذکر شده، اگر کلیدهای کریپتوگرافی به خطر بیفتند، هویت فرد یا هر نهاد دیگر از دست میرود و میتواند به هر روشی مورد سو استفاده قرار گیرد.

قابلیت دسترسی CIAو امنیت ارزهای دیجیتال

آخرین قسمت از مدل CIA برای امنیت ارزهای دیجیتال قابلیت دسترسی است. معنی و مفهوم کلی این قسمت گویای این است که قابلیت دسترسی یعنی کیفیت و سهولت دسترسی و یا حاضر به کار بودن.

در عین حال که این تعریف در باور عمومی، ساده و آسان به نظر میرسد، اما در دنیای کامپیوتر و شبکهها، شکل متفاوتتری دارد. در ادامه، تنها برخی از تعاریف در این خصوص ذکر شده، اما فقط مواردی عنوان شده است که به طور گسترده، شناخته شده هستند:

- در زمینه معیار ارزیابی امنیت کامپیوتر که در مبحث (ITSEC) یا همان مبحث معیار ارزیابی امنیت فناوری کامپیوتر، مطرح شده است، قابلیت دسترسی یعنی جلوگیری از دسترسیهای غیرمجاز دیگران به مطالعات و منابع.

- در زمینه اهداف اصلی امنیت اطلاعات که در ماده قانون مدیریت امنیت اطلاعات فدرال یعنی FISMA تعریف شده، هدف قابلیت دسترسی حصول اطمینان از دسترسی به موقع و استفاده به موقع از اطلاعات و منابع میباشد.

- همگام با یکپارچگی و محرمانه بودن که از جمله ویژگیهای اصلی امنیت هستند، قابلیت دسترسی به صورت حصول اطمینان از اینکه داراییهای دیجیتال، فقط در اختیار کاربران مجاز میباشد، تعریف میشود.

هرچند، اگر یک فرد تعاریف فوق را به دقت بررسی کند، یک زمینه مشترک از درک مفهوم آن وجود دارد. با در نظر گرفتن تعاریف فوق، دو الگو تحت عنوان قابلیت اطمینان و کنترل دسترسی، مطرح میشود.

الگوی اول یعنی قابلیت اطمینان میتواند به صورت احتمال برآورده شدن ملزومات عملکردی معین در سرویسهای کریپتوکارنسی تعریف شده و الگوی دوم یعنی کنترل دسترسی میتواند به صورت ابزار کنترل دسترسی یا حقوق دسترسی برای امنیت ارزهای دیجیتال تعریف شود. در عمل، قابلیت دسترسی میتواند برحسب درصد دسترسی به سرویسها توسط یک کاربر تعریف شود.

همچنین کنترل دسترسی یک بخش کلی از امنیت هر سیستم است. این پارامتر توسط سیاستهای امنیتی، نظارت میشود. این سیاستها به طور دقیق، اقدامات مجاز برای تمام کاربران در حیطه یک کیف پول خاص را تعریف میکند و شامل مدیریت کلیدهای رمزنگاری مورد استفاده برای امضای دیجیتال تراکنشات، خرید و همچنین فروش کریپتوکارنسیها میباشد.

هرچند، باید در نظر داشت که روشهای فعلی کنترل دسترسی ممکن است برای نسلهای بعد، کافی و کارآمد نباشد. با در نظر داشتن این موضوع که ریسک سرمایهگذاری در کریپتوکارنسیها همواره وجود دارد و تعداد اسکمها و اسمکرها هر روز بیشتر میشود، پس تجدید و بررسی مجدد و همچنین بازسازی مدل CIA یک امر واجب و ضروری محسوب میشود.

برای امنیت ارزهای دیجیتالبلاک چین معمولاً به کمک میآید

سیاستهای محفاظتی در امنیت ارزهای دیجیتال

سیاستهای موجوددر امنیت ارزهای دیجیتالاز قبیل تفکیک وظایف (SoD) و اصل کمینهسازی مجوز (PoLP) و نیز ممیزیهای داخلی و خارجی، به سرمایه گذاران، سهام داران و مالکان، درخصوص داراییشان اطمینان خاطر میدهد.

این سیاستها درخصوص امنیت ارزهای دیجیتالو شبکه بلاک چین به شرح زیر هستند:

سیاست تفکیک وظایف (SoD):

وقتی شما اشخاص خاصی را برای یکسری وظایف خاص مشخص و انتخاب میکنید، دیدگاهها و قوانین امنیتی پیادهسازی شما همیشه به درستی و به دقت مورد بررسی و تحقیق قرار میگیرد چراکه هر شخص وظیفهی مشخص شدهای دارد و سعی میکند که برای وظایفی که برای او مشخص شده است، بهترین عملکرد و بازخورد را داشته باشید، مسلما این راهکار بسیار بهتر از این است که فقط یک نفر تمامی وظایف مربوط به موارد امنیتی (پیادهسازی،بررسی،توسعه و...) را بر عهده داشته باشد؛ همچنین وظایف اشخاص هر چندوقت یک بار میبایستی بایکدیگر تعویض گردد، چر اکه وقتی به یک شخص وظایف جدیدی داده میشود او باید تمامی موارد پیادهسازی شده از قبل را دوباره بررسی و چک کند تا متوجه شود که چگونه باید عمل کند و چه چیزی در راهکارهای پیادهسازی شدهی قبلی کم است.

با این کار همیشه راهکارها و پالیسیهایتان توسط نیروهای گوناگون شما بررسی و رفع اشکال میگردد و بالاخره به نقطهای میرسد که هربخش، به بهترین نحو ممکن عمل خواهد کرد.

اصل کمینه سازی مجوز

این قانون به این صورت شرح داده میشود که شما فقط دسترسیهای لازم را برای منابع شبکه فراهم کنید و سپس تمام موارد ممکن برای دسترسیهای دیگر را مسدود میکنید، یعنی به این صورت که در شبکه تمام ارتباطات Block شوند و فقط به ارتباط مورد نیاز دسترسی داده شود؛ برای بهتر متوجه شدن موضوع، به عنوان مثال، وقتی که یک Access List بر روی Device خود تعریف میکنید، در شروط آن ذکر میشود که فقط به بستههای با مقصد x و پروتکل y اجازهی عبور داده شود و سپس تمامی موارد دیگر ر Deny و مسدود کن (منظور همان دستور Deny all میباشد). مسلما این روش بسیار بهتر از این است که شما در ACL خود، تمامی ارتباطات رو Permit all کنید و مواردی که نیاز است مسدود شوند را Block و Deny کنید، چراکه ممکن است دهها راه گریز دیگر وجود داشته باشند که حواستان به آنها نبوده است که مسدودشان کنید.

سه عامل محرمانه بودن، یکپارچگی و قابلیت دسترسی با ادغام با سایر روشهای حفاظتی، میتوانند امنیت داراییهای دیجیتای شما را تامین کنند

جمعبندی

در این مطلب به چگونگی تامین امنیت ارزهای دیجیتال اشاره شد. با بررسی و مطالعه این مقاله دریافتیم که چگونه سه عامل محرمانه بودن، یکپارچگی و قابلیت دسترسی با ادغام با سایر روشهای حفاظتی، میتوانند امنیت داراییهای دیجیتای شما را تامین کنند.غیر از موارد ذکر شده، اقدامات بسیار زیاد دیگری نیز وجود دارند تا سطح امنیت داراییهای دیجیتال بالا رود. قطعا در آینده حوزههای تحقیقاتی، تمرکز بیشتری درخصوص موشکافی ساختار امنیت ارزهای دیجیتال خواهند داشت.