در بخشهای قبلی معماری امنیت، کیف پولهای کریپتوکارنسی و چگونگی تامین امنیت ارزهای دیجیتال را مورد بحث قرار دادیم. در ادامه به تشریح علت امنیت بالای انتقال دیتای ارز دیجیتال با استفاده بلاک چین و تکنولوژیهای مرتبط خواهیم پرداخت.

تکنولوژی بلاک چین به عنوان یک تکنولوژی برجسته و غالب در دنیای ارزهای دیجیتال شناخته میشود. نه تنها ارزهای دیجیتال پیشتاز در دنیای امروز مانند بیت کوین و اتریوم بر بستر این تکنولوژی پیادهسازی شدهاند، بلکه بسیاری از ارزهای دیجیتال دیگر مانند لایت کوین و غیره نیز مبتنی بر این تکنولوژی هستند.

چرا تکنولوژی بلاک چین در انتقال امن دادهها اهمیت دارد؟

تکنولوژی بلاک چین برای بسیاری از حوزهها به کار میرود که در همه آن حوزهها، انتقال داراییهایی ارزشمند یک امر اجتناب ناپذیر است. شایان ذکر است که برای شبکههای هوشمند، بهداشت و درمان و دورپزشکی (پزشکی از راه دور)، بیمه هوشمند، شبکههای ترابری انرژی، دیتابیسها، محاسبه ابری، شبکههای مبتنی بر نرم افزار، شبکههای سنسوری بیسیم، قراردادهای هوشمند انرژی و انتقال ویدیو به صورت زنده و غیره، روشهای مبتنی بر بلاک چین استفاده میشود.

برخی از این روشها از بسترهای موجود در بلاک چین عمومی، مانند بیت کوین و اتریوم استفاده میکنند و برخی دیگر از سیستمهای خودشان استفاده میکنند. هرچند، اکثر این سیستمها باید نوعی مکانیزم تبادل ارز داشته باشند، به طوری که یک مکانیزم کاملاً امن و مطمئن باشد. مدل امنیتی که برای انتقال دیتای ارز دیجیتال باید استفاده شود، اکثر اوقات به حوزهای مربوط است که ارز مورد نظر در آن حوزه فعالیت دارد.

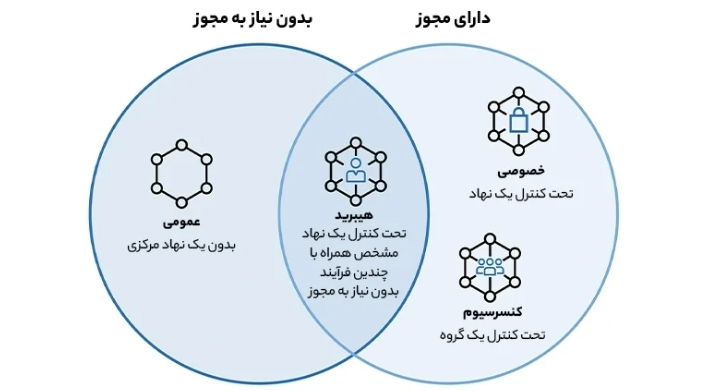

برحسب حوزه فعالیت و سطح مجوز، بلاک چین میتواند به سه نوع تقسیم شود:

نوع عمومی

یک بلاک چین عمومی که هر کاربر اینترنت میتواند با آن کار کند، شامل این دسته میشود (مانند بلاک چین بیت کوین و اتریوم و غیره)

نوع خصوصی

بلاک چینی که به نوعی، ویژگی محرمانه بودن یک سازمان را تعریف میکند؛ یک عامل اجرایی (مدیر سیستم) وجود دارد که این عامل اجرایی برای دسترسی به دیتا به منظور کار با بلاک چین، به بقیه کاربران دسترسی مورد نیاز را میدهد.

نوع کنسرسیومی یا ائتلافی

در این نوع بلاک چین، برخی از شرکتها، سازمانها، افراد، نمایندهها یا عوامل اجرایی با یکدیگر، درخصوص شبکه بلاک چین تصمیمگیری میکنند؛ تأیید تراکنشها و بلاکها از طریق مراکز مختلف پیادهسازی و انجام میشود. این کار، تعداد خطاها را تا حد چشمگیری کاهش میدهد.

انواع بلاک چین

تکنولوژی بلاک چین به دلیل دارا بودن امنیت تغییرناپذیر و با ثبات، غیرمتمرکز بودن و شفافیت بلاکها، به عنوان یک تکنولوژی برتر و جامع شناخته میشود. این تکنولوژی از یکپارچگی دیتا ، مالکیت دیتا و امن بودن منابع دیتا، اطمینان حاصل میکند. ماهیت همتا به همتای تراکنشات در سیستمهای مبتنی بر بلاک چین، مشارکت شخص ثالث در پروسههای بلاک چین را حذف کرده که این موضوع، بروز خطا را تا حد چشمگیری کاهش میدهد و میتواند روی ناشناس بودن کاربر تأثیر بسیار مثبتی گذاشته و از حریم خصوصی وی محافظت کند. این سیستم همچنین میتواند هزینه شامل شده در کلیه پروسهها را بسیار کاهش دهد.

تشریح تابع هش در تکنولوژی بلاک چین

تابع هش که در تکنولوژی بلاک چین مورد استفاده قرار میگیرد، باید یک طرفه باشد و بدین وسیله، تشخیص رشته ورودی هش از خروجی آن، بسیار سخت میشود. همچنین تابع هش باید در مقابل با برخورد و تلاقی با دیگر توابع محافظت شده باشد، یعنی اینکه دو رشته ورودی هرگز نباید در یک خروجی هش تولید شوند.

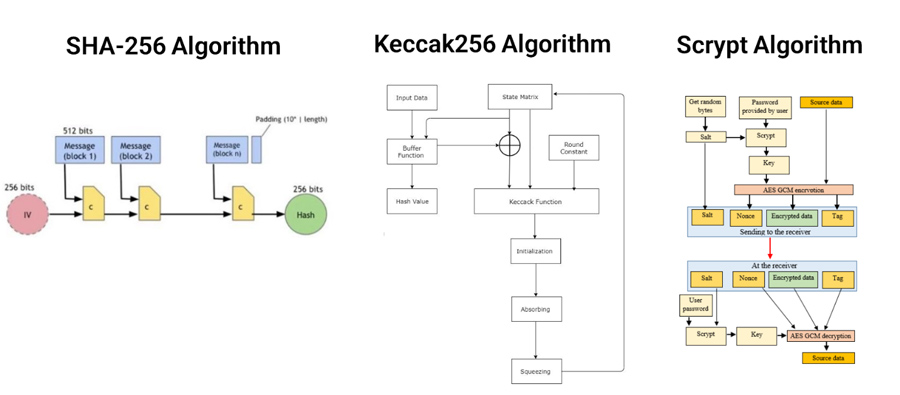

الگوریتمهای ایجاد هش مختلفی در یک سیستم مبتنی بر بلاک چین استفاده میشوند که تعدادی از آنها به عنوان مثال در ادامه مطرح شدهاند:

- بیت کوین که از الگوریتم SHA-256 استفاده میکند.

- اتریوم که از الگوریتم Keccak256 استفاده میکند.

- لایت کوین که از الگوریتم Scrypt استفاده میکند.

- دوج کوین که از الگوریتم Scrypt استفاده میکند.

الگوریتمهای ایجاد هش

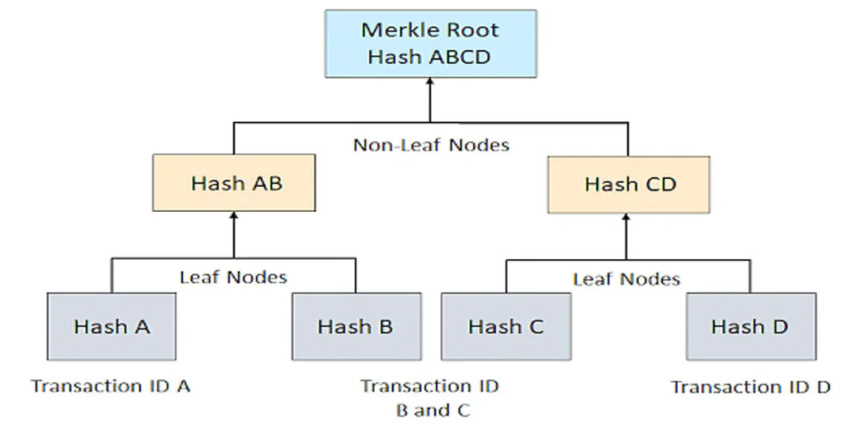

هش بلاکها در یک ساختار دیتا به نام یک درخت مرکل (Merkle tree) یا درخت هش ذخیره میشود. این ساختار توسط Ralph C.Merkle معرفی شده است. درخت مرکل یک ساختار دیتای درختی است که در آن، هش بلاکهای دیتا در برگ ها ذخیره شده و هر رأس که فاقد برگ میباشد، هش محتوای زیردست خود را ذخیره میکند.

هش ذخیره شده در ریشه درخت مرکل (ریشه مرکل) نیز در بلاک هدر یا سربلاک دیتا ذخیره میشود و میتواند برای تأیید اینکه آیا تمام بلاک، منتقل شده است یا خیر، آسیب دیده است یا خیر و یا اینکه بدون تغییر است یا خیر، مورد استفاده قرار گیرد. جفت کلیدهای عمومی و خصوصی نیز اغلب اوقات با استفاده از الگوریتم امضای دیجیتال منحنی بیضوی (ECDSA یا RSA) تولید میشوند.

شمای درخت مرکل

شمای درخت مرکل

برخی از گزارشات حاکی مشکلات امنیتی در مبحث انتقال دیتای ارز دیجیتال در روشهای مبتنی بر بلاک چین میباشند. هرچند، برای بسیاری از این مشکلات، روشهای متعدد دیگری توسط محققان، به شکل اصلاحات الگوریتمهای بلاک چین و ساختار دیتا، مطرح شده است. مشکل بسیار مهم دیگر، محافظت دربرابر برخورد و تلاقی توابع هش کریپتوگرافی است.

روشهای انتقال دیتای ارز دیجیتال مبتنی بر بلاک چین عمومی، مانند بیت کوین یا اتریوم، برای تراکنشاتی که حجم دیتای بالایی دارند، کاربردی نیستند و این امر ناشی از مشکلات مقیاسپذیری است که میتواند با پروتکلهایی مانند سیستم فایل بین سیارهای یا IPFS و یا دیتابیس BigChainDB کاهش یابد. در بلاک چینهای عمومی، مشکلاتی درخصوص حریم خصوصی کاربر وجود دارد که میتواند با پیادهسازی بلاک چین خصوصی یا کنسرسیومی، همراه با یک روش رمزنگاری هیبرید، رفع شود. در این بلاک چین، دیتای کاربر با یک کلمه عبور متقارن رمزنگاری میشود و بعد از آن، این کلمه عبور متقارن با یک جفت کلید نامتقارن کدگذاری میشود. امنیت و ناشناخته بودن کاربر میتواند با پیاده سازی پروتکل ZKF برای احراز هویت، ارتقا یابد.

فاصله طولانی بین مکانهای ترید کردن برحسب کیلومتر، یکی دیگر از ویژگیهای جهانی بودن تراکنشات میباشد. فواصل انتقال طولانی (که اغلب از طریق سیستم انتقال ماهواره ای پیادهسازی میشود)، میتواند بر روی امنیت تراکنشات، تأثیر ناخوشایندی بگذارد. برای مقابله با این موضوع، روشهای مختلف بهینه سازی الگوریتمهای هش ارائه شدهاند.

شایان ذکر است که ارزهای دیجیتالی که مبتنی بر تکنولوژی بلاک چین نیستند، اغلب اوقات سرعت تراکنش بسیار بالاتری دارند. برای مثال، ارز دیجیتال ریپل (XRP) تراکنشات خود را حدودا طی 5 ثانیه تأیید میکند. درحالیکه همین تراکنش در شبکه بیت کوین، حدودا 10 دقیقه زمان میبرد. البته راهکارها و جایگزینهای سریعتر از این نیز وجود دارد که کارمزد انجام تراکنشات در آنها بسیار پایینتر، انتقال دیتای ارز دیجیتال بسیار امنتر و سرعت انجام آنها نیز بالاتر است که در این خصوص میتوان به شبکه هدرا هش گراف اشاره کرد

هدرا هش گراف چیست؟

هدرا هش گراف یک لجر عمومی است که از توافق یا اجماع آرا هش گراف استفاده میکند. این روش، یک روش بسیار سریعتر و امن تر در مقایسه با مکانیزمهای اجماع آرا بلاک چین میباشد. هش گراف درخصوص تأیید تراکنشات به صورت یک شبکه عنکبوتی با نودهای بسیار بالا عمل کرده و در عین حال، از بالاترین استانداردهای امنیتی برای جلوگیری از حملات و اقدامات مشکوک استفاده میکند. این شبکه جهت تضمین امنیت، افزایش سرعت، کاهش هزینه و کارمزد و افزایش قابلیت اطمینان، از فناوری پیشرفته نودهای میرور (گرههای آینهای) استفاده میکند که در ادامه به تشریح این فناوری خواهیم پرداخت.

نودهای میرور روشی را برای ذخیره سوابق دیتا و بازپرسی کم هزینه از لجر عمومی در پیش میگیرد که با استفاده از این روش، کمترین منابع از شبکه هدرا هش گراف را به کار میگیرد.

نودهای میرور از سرویسهای شبکه هدرا که در حال حاضر موجود است، پشتیبانی کرده و میتواند برای بازیابی اطلاعاتی به شرح زیر مورد استفاده قرار گیرد:

- تراکنشات و سوابق

- فایل های رخداد یا ایونت

- فایل های ترازنامه

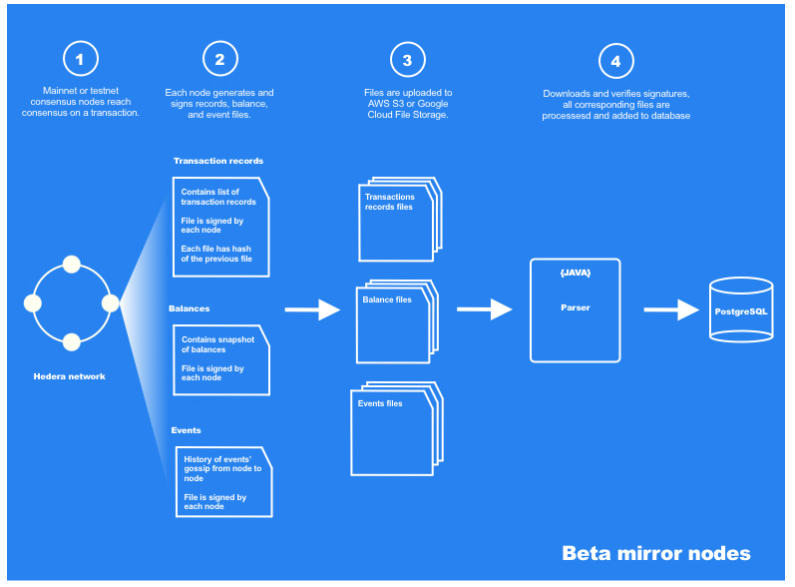

درک جامع از نودهای میرور

نودهای میرور هدرا، اطلاعات را از گرههای اجماع آرا شبکه هدرا، شبکه اصلی و یا شبکه آزمایشی دریافت کرده و ابزار بسیار موثرتری برای بازپرسی در هر بلاک، تجزیه و تحلیل، ممیزی و ارزیابی و در نهایت مانیتورینگ بلاک در اختیار دارد.

در عین حال که نودهای میرور از نودهای اجماع آرا، اطلاعات دریافت میکنند، اما در فرآیند اجماع آرا مشارکتی ندارند. اطمینان در این شبکه توسط نودهای اجماع آرا حاصل میشود. این اطمینان با استفاده از امضای دیجیتال، زنجیرهای از هشها و اثبات وضعیت، به نودهای میرور منتقل میشود.

برای سادهتر کردن راهاندازی اولیه، نودهای میرور سعی میکنند تا از طریق ایجاد فایلهای دورهای با زمان بندیهای مشخص و حاوی اطلاعات پردازش شده (مانند ترازنامه حسابها یا سوابق تراکنشات)، از ایجاد بار سنگین بر دوش کل نودهای موجود در شبکه دوری کنند. نودهای میرور، بار پردازش را از طریق دریافت فایل های از پیش ساخته شده و آماده از شبکه، پردازش آن فایلها، تجمیع نتایج و دیتابیس مربوطه و ایجاد REST API برای دسترسی به اطلاعات دیتابیس، کاهش میدهد.

شکل نود میرور

نودهای میرور به وسیله ارزیابی فایلهای امضای دیجیتال مرتبط با رکورد، ترازنامه و فایلهای رخداد مربوطه که از نودهای اجماع آرا دریافت شده، کار خود را انجام میدهند. تمامی این فایلها نیز در یک فضای ابری آپلود میشوند تا دسترسی به آنها ساده و راحت باشد.

به محض اینکه تراکنش در شبکه هدرا هش گراف به اجامع آرا رسید، چه در شبکه اصلی و چه در شبکه آزمایشی، نودهای اجماع آرا هدرا تراکنش مورد نظر و سوابق مرتبط با آن را در یک رکورد فایل ذخیره میکنند که حاوی سوابق آن تراکنش میباشد. بعد از مدتی، یک رکورد فایل بسته شده و یک رکورد فایل جدید ایجاد میشود. این پروسه به محض دریافت تراکنش جدید در شبکه، ادامه مییابد.

زمانی که یک رکورد فایل بسته میشود، نودهای اجماع آرا یک فایل امضا تولید میکنند. فایل امضا حاوی یک امضای دیجیتال برای هش فایل رکورد مربوطه میباشد. همراه با فایل امضای نود اجماع آرا، رکورد فایل نیز حاوی هش رکورد فایل قبلی است. از این طریق، رکورد فایل قبلی میتواند با تطبیق دادن هش رکورد فایل، تأیید شود.

نودهای اجماع آرا شبکه هدرا، رکورد فایلهای جدید و امضاهای جدید را در یک فضای ابری بسیار معتبر بر بستر AWS S3 و Google File Storage آپلود میکند. نودهای میرور این فایلها را دانلود کرده، امضای آنها را براساس هش آنها تأیید کرده و امکان پردازش آنها را در صورت تأیید امضا، فراهم میکند.

جمع بندی

در این مقاله به اهمیت و تفسیر انتقال دیتای ارز دیجیتال به شکلی امن و با استفاده از بلاک چین اشاره شد.

در مجموع، تکنولوژی بلاک چین برای اکثر ارزهای دیجیتال در این روزها استفاده میشود، چرا که این تکنولوژی از امنیت بالایی برخوردار است و تنها برخی از ارزها مانند هدرا از تکنولوژیهای منحصر به خود بهره میبرند. بلاک چین مکانیسمهای امنیتی جامعی را در قالب هش، امضای دیجیتال و رمزگشایی کلید عمومی برای حفاظت از ارزهای دیجیتال ارائه میدهد، اما باید بدانیم که با وجود بالا بودن امنیت بلاک چین، این فناوری همچنان آسیبپذیر است و نیاز به اصلاحات بیشتری دارد.