کسپرسکی از طریق Kaspersky Endpoint Security Personal Certificate Authorityکهیکself-sign certificateمیباشد، ترافیکهای SSLرا با روش Man In The Middle اسکن میکند. این Certificate در هنگام نصب در محل نگهداریCertificate های سیستم عامل ذخیره میشود و در هر زمانی که سرویس نرم افزار امنیتی استارت شود،کسپرسکی چک میکند که آیا این گواهی وجود دارد یا خیر که اگر وجود نداشته باشد آن را دوباره جایگزین میکند.

به طور پیش فرض برای اسکن ترافیک رمزنگاری شده (SSL/TLS)، Kaspersky ترافیکهای SSL را با کمک گواهی مربوطه از طریق تکنیک Man In The Middle رهگیری، رمزگشایی و برای اسکن به اجزای آنتی ویروس مثل Web Threat Protection ارسال میکند.اجزای Kaspersky Security ترافیک را طبق تنظیمات پیکربندی شده پردازش میکنند.

اگر تمایل به کسب اطلاعات بیشتری دارید، به مطالعهی ادامهی مقاله بپردازید.

فرآیند چک کردن ترافیکهای SSL به چه صورت میباشد؟

SSL/TLS Handshake.1

کلاینت اتصال به سرور را با ارسال یک پیام (hello)،آغاز میکند.Kaspersky این پیام را رهگیری میکند.

در ادامه سرور Digital Certificate خود که شامل یک public key میباشد برای کلاینت ارسال میکند.

Kaspersky این بار قبل از رسیدن Certificate به کلاینت آن را بررسی میکند تا از صحت آن اطمینان حال کند.

در صورت موفقیتآمیز بودن، کلاینت یک Pre-master Secretرا ایجاد میکند و آن را با استفاده از Public Key سرور رمزگذاری میکند. این Pre-master Secret رمزگذاری شده پس از بازرسی توسط Kaspersky به سرور ارسال میشود.

Pre-master Secret چیست؟

Pre-master Secret یک کد Random 48 بیتی میباشد. کلاینت و سرور ازSecret Pre-master برای تولید کلیدهای Symmetric استفاده میکنند.

2.Session Key Generation

هم کلاینت و هم سرور به طور مستقل Session Key را توسط SecretPre-master برای رمزگذاری متقارن در Session تولید میکنند. session keyهمان کلید متقارن یا Symmetric میباشد که توسط الگوریتمهای مربوطه مانند AESها.

Kaspersky این کلید را برای بررسی ترافیک در اختیار میگیرد.

3.Data Exchange

کلاینت و سرور دادهها را با استفاده از Session Key رمزنگاری میکنند و برای یکدیگر ارسال میکنند.

این تضمین میکند که اطلاعات محرمانه باقی میمانند.

4. Traffic Inspection (Optional)

Kaspersky که Session Key را در اختیار دارد ترافیک ارسالی از سمت سرور را با تکنیکMan in The Middle (MITM) برای تجزیه و تحلیل ، رمزگشایی میکند. در صورت امن بودن ترافیک آن را دوباره با Session Key رمز نگاری میکند و برای کلاینت ارسال میکند

5. Session Termination

هنگامی که session به پایان میرسد، Session Key باطل میشود وHandshake SSL/TLS های بعدی شامل Session Key های جدیدخواهد بود.

اگر مشکلی در Certificate سرور وب وجود دارد برای مثال، منقضی شده است، مرورگر وب نمیتواند کاربر را در این مورد مطلع کند، زیرا مرورگر وب از Kaspersky Certificate استفاده میکندو این وظیفه Endpoint Security است که که کاربر را از اتصال به یک دامنه با گواهی نامعتبر مطلع میکند و درخواست میکند که آیا به وب سایت متصل شود یا خیر.

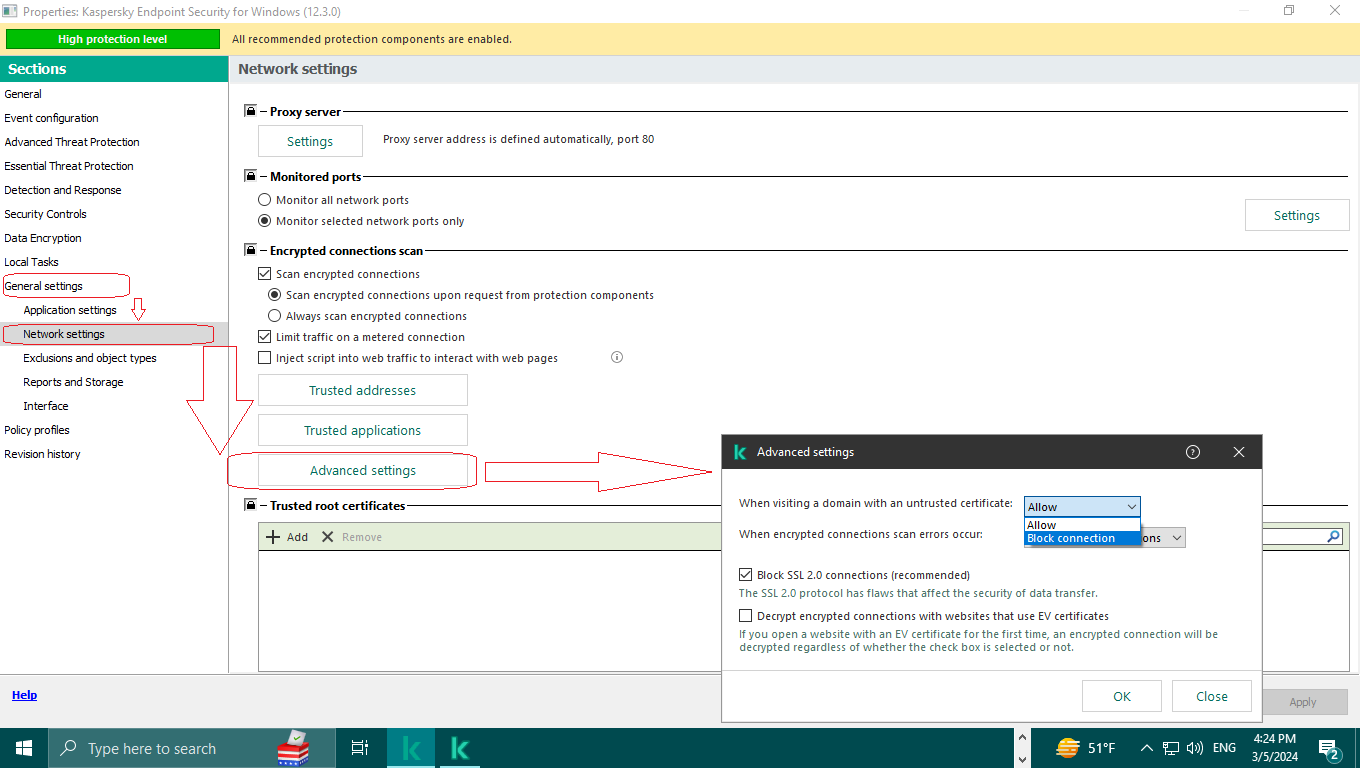

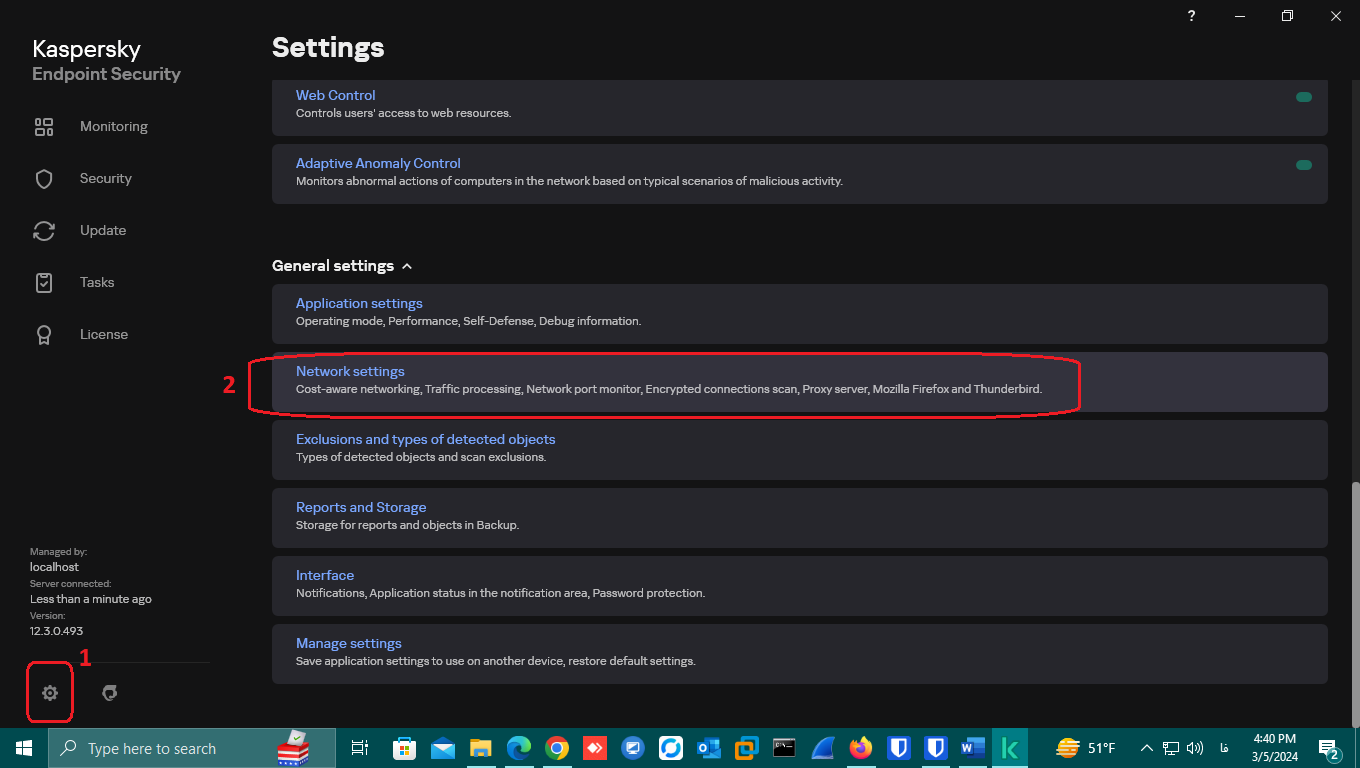

در صورت لزوم، ادمین میتواند اتصال به دامنههای دارای Certificate غیرقابل اعتماد را ممنوع کند. برای انجام این کار،هنگام مواجه شدن با یک گواهی نامعتبر، گزینه Block Connection را قسمت When Visiting A Domain With An Untrusted certificateانتخاب کند.

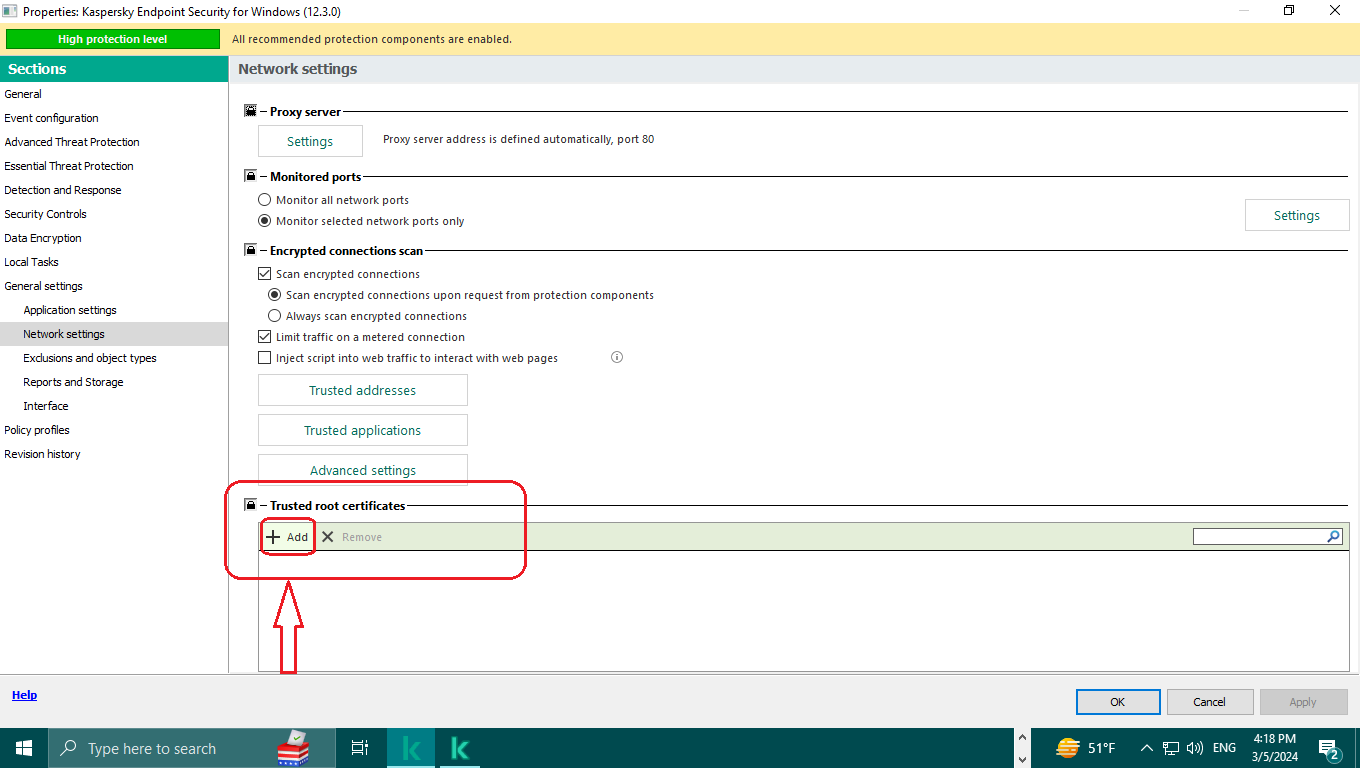

همچنین میتوانید Certificateهایی که میخواهید Kaspersky آنها را اسکن نکند را در قسمت Trusted Root Certificate ، Add کنید.

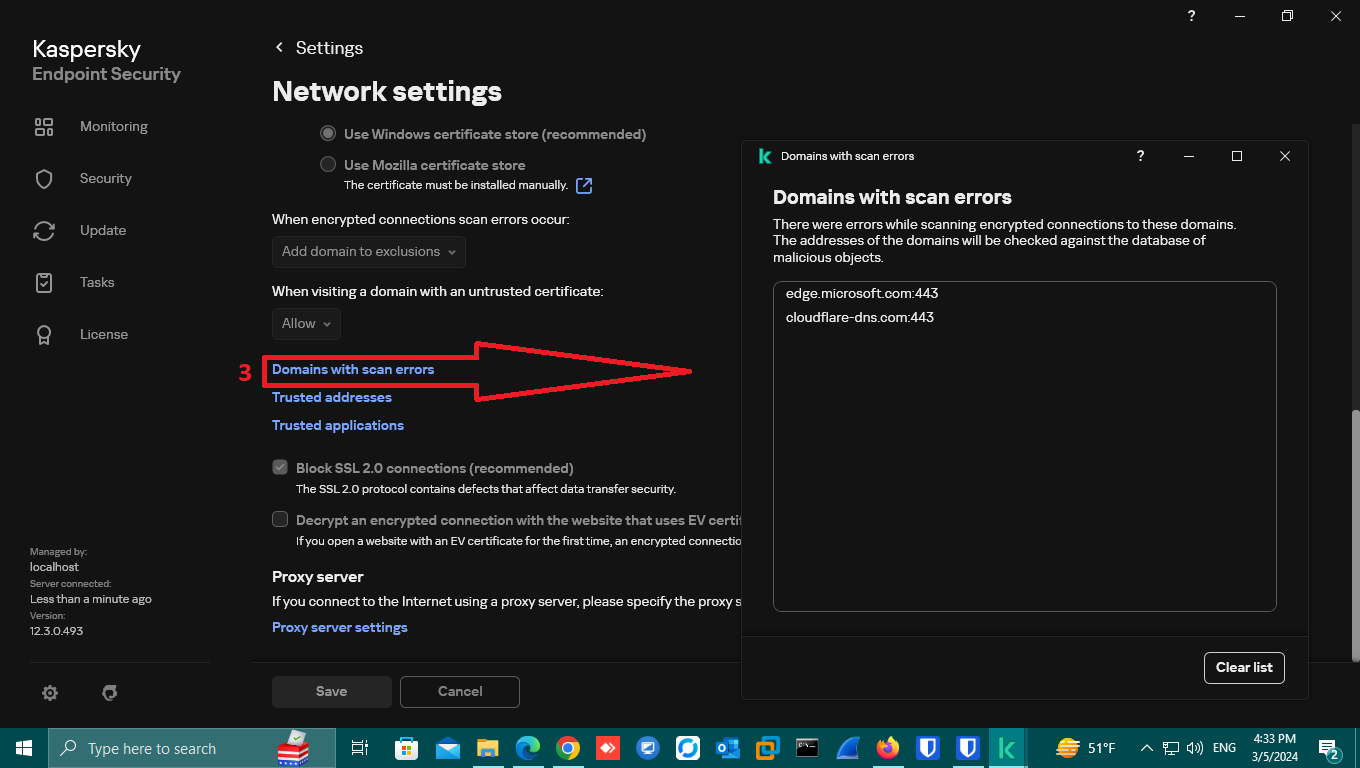

با طور پیشفرض، اگر هنگام اسکن یک اتصال SSL خطایی رخ دهد، دامنه به طور خودکار به لیست وب سایتهایی که دارای خطاهای اسکن هستند اضافه میشود و تمام ترافیک آن بدون بررسی مجدد حذف خواهد شد.

در این صورت یک لیست جداگانه از این دامنهها برای هر رایانه به صورت Local ایجاد و ذخیره میشود و به Kaspersky Security Center ارسال نمیشود.

میتوانید محتویات وب سایتهای دارای لیست خطاهای اسکن را مشاهده کنید.

جمعبندی

ما در این مقاله به چگونگی اسکن ترافیکهای SSL توسط کسپرسکی پرداختیم.به طور خلاصه، Kaspersky Anti-Virus Personal Root Certificate با اجازه دادن به Kaspersky برای برقراری ارتباطات رمزگذاری شده با سرورها، تأیید صحت آنها و محافظت از دادههای حساس در حین انتقال، ارتباط ایمن را امکانپذیر میکند.

reference:

Scanning secure connections (kaspersky.com)

Messages "Certificate verification problem detected" and "Cannot guarantee authenticity of the domain to which encrypted connection is established" when trying to open a website (kaspersky.com)

About Administration Server certificate (kaspersky.com)

Configuring the encrypted connections scan settings (kaspersky.com)