Vulnerability Assessment یا ارزیابی آسیبپذیری فرآیند تعریف، شناسایی، طبقهبندی و اولویتبندی آسیبپذیریها در سیستمهای کامپیوتری، برنامههای کاربردی و زیرساختهای شبکه است. ارزیابیهای آسیبپذیری، دانش، آگاهی و پیشزمینههای ریسک لازم را برای درک تهدیدات محیطی و واکنش نسبت به آنها را در اختیار سازمانها قرار میدهند. برای آشنایی بیشتر با اهمیت ارزیابی آسیبپذیری تا آخر این مطلب همراه ما باشید.

هدف ارزیابی آسیبپذیریVulnerability Assessments

هدف ارزیابی آسیبپذیری شناسایی تهدیدها و خطرات ناشی از آنهاست که معمولاً شامل استفاده از ابزارهای تست خودکار، مانند اسکنرهای امنیتی شبکه است که نتایج آن در گزارش ارزیابی آسیبپذیری فهرست شده است.

سازمانهای مختلف یا حتی افرادی که با خطر حملات سایبری روبهرو هستند، میتوانند از نوعی ارزیابی آسیبپذیری بهره ببرند، اما شرکتهای بزرگ و سازمانهایی که در معرض حملات مداوم هستند، بیشترین سود را از تجزیه و تحلیل آسیبپذیری خواهند برد.

از آنجایی که آسیبپذیریهای امنیتی هکرها را قادر میسازد تا به سیستمها و برنامههای فناوری اطلاعات دسترسی داشته باشند، برای شرکتها ضروری است که نقاط ضعف را قبل از سوءاستفاده شناسایی و اصلاح کنند. یک ارزیابی جامع آسیبپذیری، همراه با یک برنامه مدیریت آسیبپذیری، میتواند به شرکتها کمک کند تا امنیت سیستمهای خود را بهبود بخشند.

چرا ارزیابی آسیبپذیریVulnerability Assessments مهم است؟

یکی از دلایل اهیمت ارزیابی آسیبپذیری بررسی جزئیات در مورد ضعفهای امنیتی در محیط سازمانها است. آنها همچنین دستورالعملهایی را در مورد چگونگی ارزیابی خطرات مرتبط با آن نقاط ضعف ارائه میدهند. این فرآیند به سازمان درک بهتری از داراییها، نقصهای امنیتی و ریسک کلی ارائه میدهد و احتمال نفوذ یک مجرم سایبری به سیستمهای آنها را کاهش میدهد.

انواع ارزیابی آسیبپذیریVulnerability Assessments

ارزیابیهای آسیبپذیری انواع مختلفی از آسیبپذیریهای سیستم یا شبکه را کشف میکنند. فرآیند ارزیابی شامل استفاده از انواع ابزارها، اسکنرها و روششناسیها برای شناسایی آسیبپذیریها، تهدیدها و خطرات است.

انواع اسکن ارزیابی آسیب پذیری شامل موارد زیر است :

- اسکنهای مبتنی بر شبکه، حملات احتمالی امنیتی شبکه را شناسایی میکند. این نوع اسکن همچنین میتواند سیستمهای آسیبپذیر را در شبکههای کابلی یا بیسیم شناسایی کند.

- اسکنهای مبتنی بر میزبان، آسیبپذیریها را در سرورها، ایستگاههای کاری یا سایر میزبانهای شبکه شناسایی میکنند. این اسکن معمولا پورتها و سرویسهایی را که میتوانند در اسکنهای مبتنی بر شبکه قابل مشاهده باشند، بررسی میکند. این قابلیت مشاهده بیشتر تنظیمات پیکربندی وتاریخچه پچهای امنیتی (patch history) مربوط به سیستمهای اسکن شده را ارائه میدهد.

- اسکنهای شبکه بیسیم بر روی نقاط حمله در زیرساخت شبکه بیسیم تمرکز میکنند. اسکن شبکه بیسیم همچنین علاوه بر شناسایی نقاط دسترسی سرکش (rogue access points)، تأیید میکند که شبکه یک شرکت به صورت ایمن پیکربندی شده است یا خیر.

- اسکن نرمافزار، وبسایتهای آزمایشی را برای شناسایی آسیبپذیریهای شناخته شده نرمافزارها و پیکربندیهای نادرست در یک شبکه یا برنامههای وب اسکن میکند.

- اسکن پایگاه داده نقاط ضعف را در پایگاه داده شناسایی میکند تا از حملات مخرب مانند حملات Injection SQL جلوگیری کند.

1ارزیابی آسیبپذیری از ابزارهای خودکار اسکن امنیت شبکه استفاده میکند

ارزیابی Vulnerability Assessments در مقابل Penetration Testing

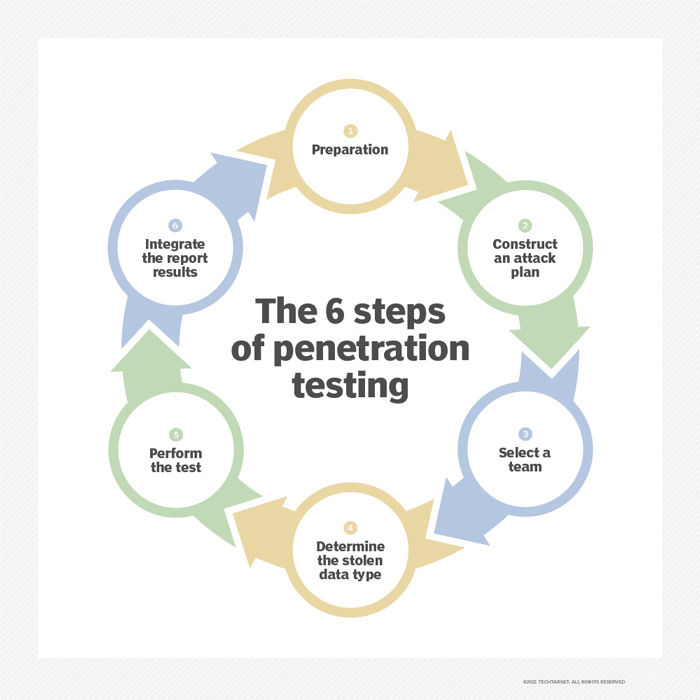

ارزیابی آسیبپذیری اغلب شامل یک مؤلفه تست نفوذ (Penetration Testing) برای شناسایی آسیبپذیریها در پرسنل، رویهها یا فرآیندهای سازمان است. این آسیبپذیریها معمولاً با اسکن شبکه یا سیستم قابل شناسایی نیستند. گاهی اوقات از این فرآیند به عنوان تست ارزیابی آسیبپذیری یا تست نفوذ یاد میشود.

انجام تست نفوذ به تنهایی به عنوان یک ارزیابی کامل آسیبپذیری کافی نیست و در واقع یک فرآیند جداگانه است. هدف ارزیابی آسیبپذیری کشف آسیبپذیریها در یک شبکه و ارائه راهکار و توصیههایی برای اصلاح مناسب شبکه به منظور کاهش یا حذف خطرات است.

ارزیابی آسیبپذیری از ابزارهای خودکار اسکن امنیت شبکه استفاده میکند. نتایج در یک گزارش ارزیابی آسیبپذیری فهرست میشوند وبه شرکتها جهت انجام اصلاحات لازم ارائه میگردد

سازمانها باید به طور منظم به ویژه هنگامی که تغییراتی در شبکه ایجاد میشود، تست آسیبپذیری را انجام دهند تا از امنیت شبکههایخود اطمینان حاصل کنند،. به عنوان مثال، زمانی که سرویسهایی اضافه میشوند، تجهیزات جدیدی نصب میشوند یا پورتهایی باز میشوند، باید این کار را انجام دهند.

در مقابل، تست نفوذ شامل شناسایی آسیبپذیریها در یک شبکه و سپس تلاش برای سوء استفاده از این آسیبپذیریها برای حمله به سیستم است. اگرچه گاهی اوقات در هماهنگی با ارزیابی آسیبپذیری انجام میشود، اما هدف اصلی تست نفوذ بررسی وجود آسیبپذیری است. علاوه بر این، تست نفوذ تلاش میکند تا ثابت کند که سوء استفاده از یک آسیبپذیری میتواند به برنامه یا شبکه آسیب برساند.

کلام آخر

در این مطلب به اهمیت و هدف ارزیابی آسیبپذیری اشاره شد. در مقایسه با تست نفوذ و ارزیابی آسیبپذیری، در حالی که ارزیابی آسیبپذیری معمولاً به صورت خودکار طیف گستردهای از آسیبپذیریهای اصلاحنشده را پوشش میدهد، تست نفوذ به منظور کاوش بیشتر در آسیبپذیریها، با ترکیب تکنیکهای خودکار و دستی، به آزمایشکنندگان برای دسترسی به شبکه و سوء استفاده از آن در یک محیط کنترلشده کمک میکند. پس نتیجه میگیریم که کارکرد این دو ابزار کنترل با یکدیگر متفاوت است و هریک استفاده خاص خود را دارند.