(IDS) intrusion detection system یک Device یا نرم افزاری است که فعالیتهای غیرمجاز و مخرب را در یک شبکه یا روی یک Host شناسایی میکند.

هدف IDS شناسایی خودکار تهدیدات شبکه و ایجاد هشدارهای امنیتی برای مدیران شبکه است(هیچ واکنشی مانند مسدود کردن فعالیتهای مخرب نشان نمیدهد و فقط برای تشخیص تهدیدات میباشد). این هشدارهای امنیتی میتوانند برای پردازش بیشتر به سیستم SIEM منتقل شوند.

IDS نمیتواند تهدیدات امنیتی را به تنهایی متوقف کند. امروزه قابلیتهای IDS معمولاً با سیستم پیشگیری از نفوذ (IPS) ادغام میشوند یا در آن گنجانده میشوند، که میتوانند تهدیدات امنیتی را شناسایی کرده و به طور خودکار برای جلوگیری از آنها اقدام کنند که به آن intrusion detection and prevention system(IPDS) گفته میشود.

در ادامه در رابطه با سیستم پیشگیری از نفوذ IPSو سیستم تشخیص نفوذ IDSتوضیح کاملتری ارائه میدهیم.

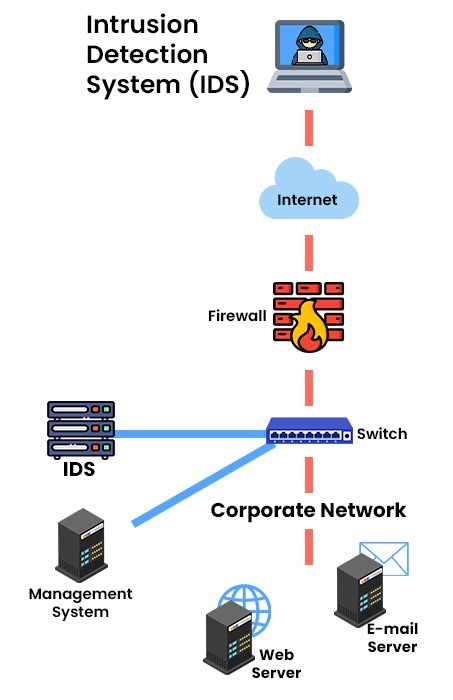

بررسی عملکردسیستم تشخیص نفوذ IDS

security information and event management ((SIEM یک ابزار امنیتی برای متمرکز کردن Logها میباشد که میتواند دادهها را از منابع دیگر ترکیب کند تا به تیمهای امنیتی کمک کند تا تهدیدات سایبری را شناسایی کرده و به آنها پاسخ دهند.

IDS نمیتواند تهدیدات امنیتی را به تنهایی متوقف کند. امروزه قابلیتهای IDS معمولاً با سیستم پیشگیری از نفوذ (IPS) ادغام میشوند یا در آن گنجانده میشوند، که میتوانند تهدیدات امنیتی را شناسایی کرده و به طور خودکار برای جلوگیری از آنها اقدام کنند که به آن intrusion detection and prevention system(IPDS) گفته میشود.

همچنین IDS وFirewall مکمل یکدیگر هستند. فایروالهای نسل جدید ((NGFWIDS خودشان را دارند.

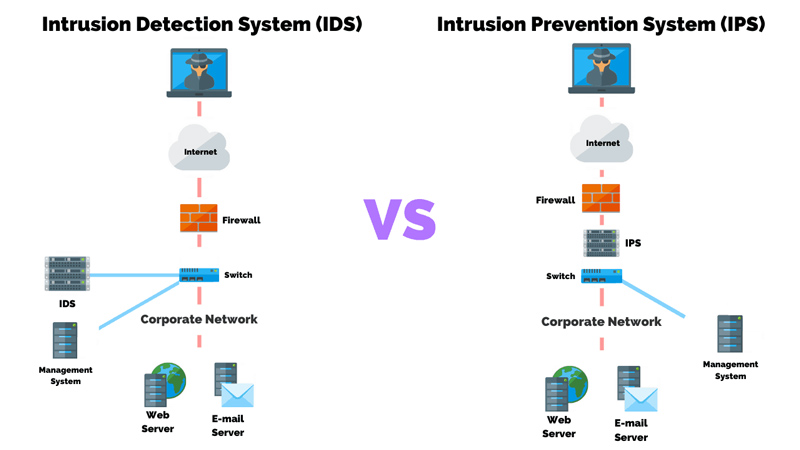

IDS از روش promiscuous برای کنترل ترافیک شبکه استفاده میکند. در این روش سنسور اقدام به آنالیز ترافیک میکند اما چون اصل ترافیک دست سنسور نیست نمیتواند جلوی ترافیک را بگیرد و تنها میتواند پیغام و هشدار تولید کند. به همین خاطر IDS تنها میتواند حملات را تشخیص دهد و نمیتواند جلوی این حملات را بگیرد.

IDS نمیتواند تهدیدات امنیتی را به تنهایی متوقف کند.

IDS فعالیتهای مخرب را با استفاده از حداقل یکی از دو روش شناسایی میکند:

Signature-based detection

این روش دادههایی را که ردیابی میکند با الگوهای حملههای شناخته شده.

Attack Signatures

مقایسه میکند و در صورت تطابق، یک هشدار امنیتی (Alert) ایجاد میکند. این روش به کمک شناسایی نفوذهایی که به روش های نفوذ شناخته شده قبلی متکی هستند کمک میکند.

Anomaly-based detection

این تکنیک با تطبیق فعالیت شبکه با یک الگوی مناسب و قابل اعتماد، تهدیدات و انحرافات فعالیتهای درون شبکه را شناسنایی و ثبت میکند.

طبقهبندی سیستم تشخیص نفوذ IDS

سیستم تشخیص نفوذ IDSمعمولاً بر اساس دامنه کاربردشان طبقهبندی میشوند:

network intrusion detection system (NIDS)

ترافیک شبکه را برای فعالیتهای مخرب تجزیه و تحلیل میکند. برخلاف فایروالها، یک NIDS هم ترافیک شبکه ورودی و هم ترافیک داخلی را کنترل میکند.

host intrusion detection systems (HIDS)

عملکرد Endpointهامثل لبتاپ ، سرور یا روتر را نظارت میکند. به طور معمول، HIDS وضعیت همه فایلها را در یک Endpoint ردیابی میکند و مدیر را از هرگونه Objectحذف شده یا تغییریافته مطلع میکند. این نوع IDS علاوه بر این، تمام Data Packetهای ارسال شده از دستگاه یا ارسال شده به آن را اسکن میکند.

protocol-based intrusion detection system (PIDS)

دادههای ارسال شده از طریق HTTP/HTTPS را اسکن میکند. چنین سیستمهایی معمولاً برای محافظت از سرورهای وب و نظارت بر ترافیک بین کاربران و سرورها مستقر میشوند.

application protocol-based intrusion detection system (APIDS)

بستههای ارسال شده از طریق پروتکل لایه Application را نظارت میکند، به عنوان مثال، دسترسی به پایگاه داده SQL.

hybrid intrusion detection system

ترکیبی از دو یا چند نوع از انواع بالا (به عنوان مثال، NIDS و HIDS) برای شناسایی همه جانبه فعالیتهای مخرب.

امروزه قابلیتهای IDS معمولاً با سیستم پیشگیری از نفوذ (IPS) ادغام میشوند.

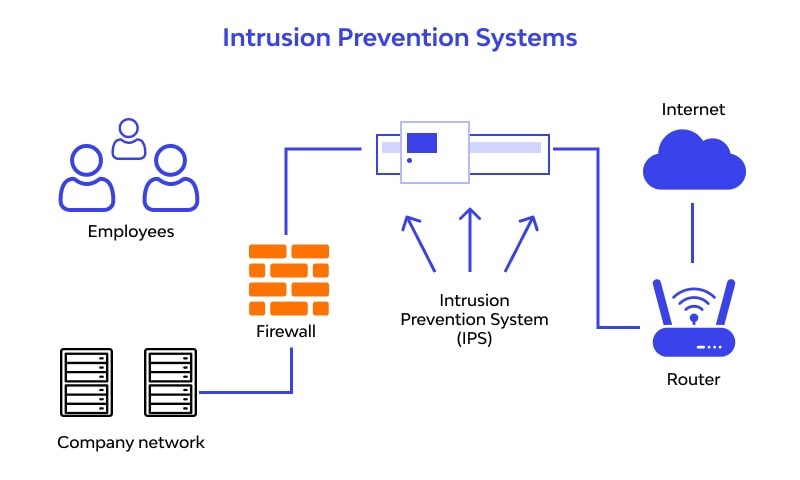

بررسی عملکرد سیستم پیشگیری نفوذ IPS

سیستم پیشگیری از نفوذ IPSیک راه حل امنیتی برای شناسایی و متوقف کردن فعالیتهای بالقوه مخرب به صورت اتوماتیک در یک شبکه کامپیوتری یا Endpointمیباشند. برخلاف IDS، با شناسایی فعالیتهای مشکوک، یک IPS نه تنها این فعالیت را گزارش میدهد ، بلکه میتواند فعالیت را نیز مسدود کند.IPS نمونه تکامل یافته IDS میباشد.

IPS هم به صورت برنامه و هم به صورت Deviceمیتواند فعالیت داشته باشد. آنها همانند IDSمیتوانند در فایروال نسل جدید (NGFW) پیادهسازی شوند یا به صورت اختصاصی در این فایروالها وجود داشته باشند.

همانطور که در بالا گفته شد یک IPS میتواند با IDS ادغام شود و به عنوان intrusion detection and prevention system (IDPS) فعالیت کند.

از آنجایی که یک IPS میتواند مستقیماً ترافیک مخرب را مسدود کند، میتواند بار کاری تیمهای امنیتی و مراکز عملیات امنیتی (SOC) را کاهش دهد و به آنها اجازه دهد روی تهدیدات پیچیدهتر تمرکز کنند.

IPS برای کنترل ترافیک شبکه از روش Inline استفاده میکند. در این روش بر خلاف IDS ترافیک شبکه باید از سنسور عبور کند که پس از بررسی و سپس در صورت عدم مشکل آن را ارسال میکند و به این ترتیب سنسور قادر است جلوی ترافیک مخرب را بگیرد.

IPS برای کنترل ترافیک شبکه از روش Inline استفاده میکند.

دامنه فعالیت IPS به شرح ذیل میباشد:

IPS به عنوان یک راهکار امنیتی میتواند فعالیت زیر را بررسی کند:

1.ترافیک بین یک LAN و اینترنت و همچنین ترافیک درون LAN.

- Data Packetهای ارسال شده به یک Endpoint خاص یا از آن به سمت دیگر (مانند یک کلاینت یا سرور).

3.دستگاههایی که به شبکه Wi-Fi متصل میشوند.

بسته به مکان و نوع ترافیک فیلتر شده IPS را میتوان به Network IPS(NIPS)، IPS Host(HIPS)، Network Behavior Analysis (NBA) و IPSWi-Fi (WIPS) تقسیم کرد.

IPS شناسایی فعالیتهای مخرب با به یکی از سه روش زیر انجام میدهند:

Signature-based detection

IPS همانند IDS فعالیت شبکه را با الگوهای حمله شناخته شده مقایسه میکند.

Abnormal behavior detection

IPS فعالیت شبکه را با یک الگوی رفتاری مورد تایید یک Objectمورد نظارت مقایسه میکند.

Policy-based detection

IPS فعالیتهای شبکه را با سیاستهای امنیتی شرکت بررسی میکند که آیا منطبق هستند یا خیر.

واکنشهای سیستم پیشگیری از نفوذ IPS

واکنشهایی که یک سیستم پیشگیری از نفوذ IPSمیتواند به طور مستقل در هنگام شناسایی یک فعالیت مخرب انجام دهد، هم به ماهیت و هم به شدت تهدید بستگی دارد. این واکنشها عبارتند از:

- مسدود کردن آدرس IP منبع حمله

- جدا کردن بسته های ورودی با دادههای بالقوه مخرب

- قطع اتصال

- ایجاد تغییرات در قوانین امنیتی فایروال

- محدود کردن دسترسی به شبکه یا دستگاه برای برنامهها

هدف IDS شناسایی خودکار تهدیدات شبکه و ایجاد هشدارهای امنیتی برای مدیران شبکه است.

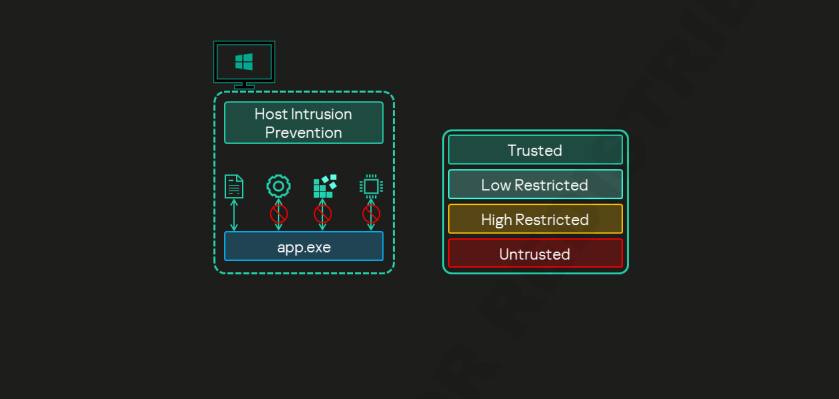

IPS و IDS چه نقشی در Kaspersky Endpoint Security دارند؟

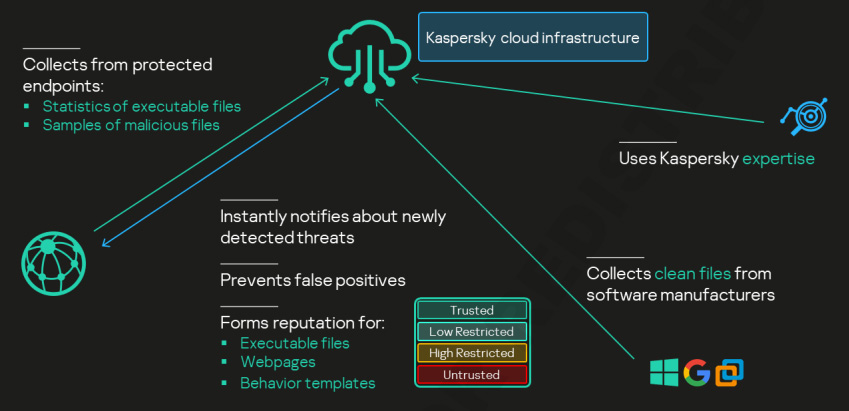

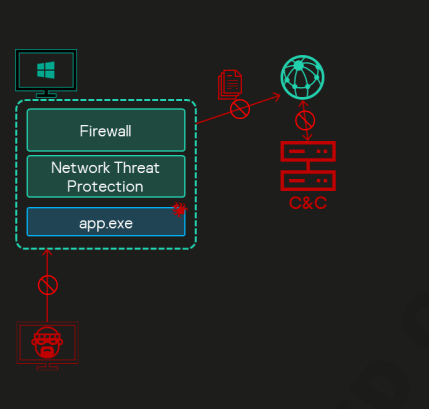

Prevention در Kaspersky Endpoint Security با ادغام با دیگر اجزای آن مانند Firewall، Network Threat Protection و Kaspersky Security Network یکintrusion detection and prevention system (IDPS) را تشکیل میدهد.

Host Intrusion Prevention از اجرای اقداماتی که توسط برنامهها ممکن است برای سیستم عامل خطرناک باشد جلوگیری میکند و کنترل دسترسی به منابع سیستم عامل و دادههای شخصی را تضمین میکند. این Component به همراه Firewall با کمک Anti-virus Database و سرویس ابری Kaspersky Security Network ،قادر است از لایه ی Endpoint دربرابر بهروزترین تهدیدات محافظت کند. کنترل اقدامات مخرب در ترافیک شبکه برنامهها بر عهده Firewall میباشد.

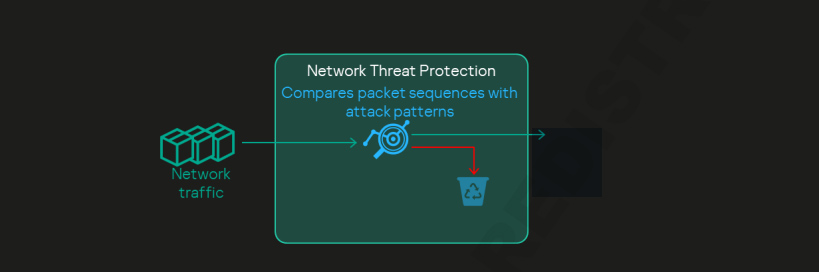

همچنین Network Threat Protectionترافیک شبکه ورودی را برای شناسنایی فعالیتهایی که مخرب شناخته میشود اسکن میکند. هنگامی که Kaspersky Endpoint Security تلاش برای حمله به سیستم کاربر را شناسایی کند، اتصال شبکه با سیستم مهاجم را مسدود میکند.

انواع حملات شناخته شده شبکه و Signatureهای آنها در دیتابیسهای بهروزرسانی شده Kaspersky Endpoint Security موجود میباشد.

توجه داشته باشید که این قابلیت فقط در نسخه Kaspersky Endpoint Security Windows میباشد.

جمعبندی

در مجموع، در این مقاله با عملکرد سیستم پیشگیری از نفوذ IPSو سیستم تشخیص نفوذ IDSآشنا شدیم، همچنین با نقش این دو سیستم را در Kaspersky Endpoint Security مورد بررسی قرار دادیم و دریافتیم که ادغام این دو سیستم با یکدیگر سد سایبری-دفاعی قدرتنمدی را ایجاد میکند.