پاشش رمز عبور(password spraying) یک تاکتیک حمله سایبری است که در آن یک هکر از یک رمز عبور استفاده می کند تا سعی کند به چندین حساب هدف نفوذ کند. اینحمله یک نوع حمله brute-force است. پاشش رمز عبور یک تاکتیک مؤثر است زیرا انجام آن نسبتاً ساده است و کاربران اغلب رمزهای عبور آسان و قابل حدس زدن دارند. آنها ممکن است از کلمات فرهنگ لغت معمولی یا رمز عبور پیش فرضی که همراه با حساب یا دستگاه آنها ارائه شده است، استفاده کنند. در سال 2022، یک شرکت امنیت سایبری و امنیت زیرساخت هشداری منتشر کرد که در آن پاشش رمز عبور به عنوان تاکتیک رایج مهاجمان سایبری تحت حمایت دولت ذکر شد.

حمله پاشش رمز عبور چگونه کار میکند؟

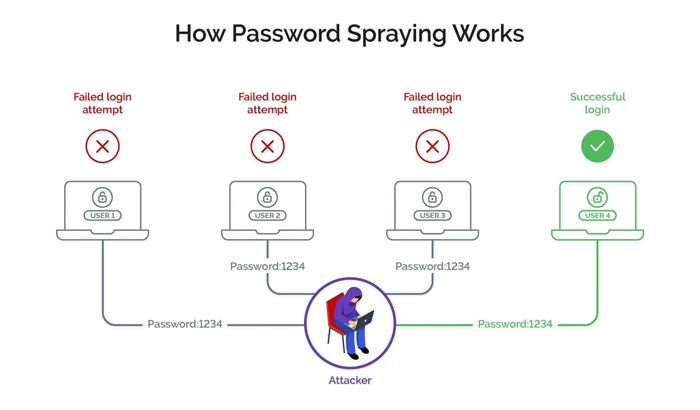

برای انجام یک حمله پاشش رمز عبور، یک عامل مخرب به فهرستی از نامهای کاربری هدف و حداقل یک رمز عبور رایج برای به اصطلاح "اسپری کردن" روی حسابها نیاز دارد.

مهاجم سایبری ممکن است فهرستی از نامهای کاربری را خریداری کند و نامهای کاربری در معرض خطر را از نقضهای قبلی یا نشت دادهها به دست آورد، یا فهرستی را با استفاده از قالبهای نام کاربری پیشفرض ایجاد کند. برای مثال، مهاجم میتواند فهرستی از کارمندان را از فهرست راهنمای شرکت یا صفحه لینکدین بگیرد و نامهای کاربری را از آن استنتاج کند. به عنوان مثال، نام کاربری جان اسمیت، کارمند شرکتTechCompany، احتمالا jsmith@techcompany.com است. مهاجم همچنین ممکن است کارمندان خاصی را هدف قرار دهد و نام کاربری آنها را پیدا کند.

برای به دست آوردن یک لیست رمز عبور، هکر میتواند گزارشها و مطالعاتی را منتشر کند که رمزهای عبور رایج را فهرست میکند یا بر روی جمعآوری رمزهای عبور خود با استفاده از اطلاعات مربوط به سازمان یا حسابهای هدف به عنوان مثال، مکان یا نام سازمان تمرکز دارد. علاوهبراین، مهاجم ممکن است با استفاده از یک حمله، فرهنگ لغت گذرواژههای رایج را استنباط کند.

هنگامی که مهاجم سایبری لیست نام کاربری و رمز عبور خود را دارد، قبل از تکرار فرآیند با رمز عبور بعدی، یک رمز عبور را برای هر نام کاربری اعمال میکند. امتحان کردن یک رمز عبور در یک زمان به مهاجم کمک میکند تا از سیاستهای قفل حساب که با تلاشهای بیش از حد برای ورود به سیستم همراه است، اجتناب کند. هکر اغلب از اتوماسیون استفاده میکند تا سریعاً از طریق ترکیب نام کاربری و رمز عبور برای یافتن یک تطابق تکرار شود.

چه کسی از حملات رمز عبور استفاده میکند؟

حملات پاشش رمز عبور میتواند توسط هکرهایی با سطوح مختلف مهارت مورد استفاده قرار گیرد؛ زیرا انجام آنها نسبتاً ساده است. سازمان تحقیق باید تعیین کند که از چه مکانیسمهای دیگری به عنوان بخشی از حمله گستردهتر استفاده شده است. برای مثال، حمله پاشش رمز عبور ممکن است یکی از اجزای بزرگتر برای آلوده کردن شبکه یک شرکت با باجافزار نشت کند.

علیرغم دسترسی به حملات گذرواژه در سطوح مهارت هکرها، گروههای جنایت سایبری تحت حمایت دولتها تمایل ثابتی به استفاده از این تکنیک نشان دادهاند. یکی از نمونههای آن گروه دولتی روسیه"Midnight Blizzard" است که با نام نوبلیوم نیز شناخته میشود.

حملات پاشش رمز عبور چه کسانی را هدف قرار میدهند؟

حملات پاشش رمز عبور بسته به انگیزه مهاجم از نظر ویژگی متفاوت است. آنها به طور کلی مجموعهای از حسابها را هدف قرار میدهند؛ زیرا این تکنیک برای کار کردن به حسابهای زیادی نیاز دارد. با این حال، هدف نهایی یک حمله اسپری رمز عبور ممکن است نقض حساب یک کارمند دارای امتیاز خاص، مانند مدیر ارشد اجرایی، رهبری امنیت سایبری یا رهبری مالی باشد. اگر حمله به بیمارستانی انجام شود، ممکن است سوابق بهداشتی را نیز به خطر بیندازند. هدف بستگی به نوع دادههای ممتازی دارد که هکر به دنبال آن است.

معمولاً پورتها و خدمات مدیریتی هدفمند شامل موارد زیر است:

- پوسته امن (22/TCP)

- Telnet (23/TCP)

- پروتکل انتقال فایل (21/TCP)

- پروتکل دسترسی دایرکتوری (389/TCP)

- خدمات مدیریت HTTP/HTTP (80/TCP و 443/TCP)

- Oracle (1521/TCP)

- MySQL (3306/TCP)

اثرات حملات پاشش رمز عبور

حملات پاشش رمز عبور این پتانسیل را دارند که خسارت مالی قابل توجهی به سازمان وارد کنند. همه حملات پاشش رمز عبور به طور خاص برای وارد کردن خسارت مالی استفاده نمیشوند. همچنین میتوان از آنها برای سرقت دادههای مالی و خریدهای جعلی استفاده کرد. آنها همچنین ممکن است دادههای حساس دیگری مانند اطلاعات مربوط به نحوه ساخت نرم افزار اختصاصی را به سرقت ببرند و آن را به رقبا بفروشند.

این حملات همچنین میتوانند عملیات روزانه یک کسب و کار را کند نمایند، زیرا باید منابعی را برای توقف حمله و اخراج مهاجم از شبکه اختصاص دهد. همچنین اگر کسب و کار حمله را به درستی یا به طور کامل برای مشتریان خود و سایر طرفهای ذینفع افشا نکند، میتوانند به اعتبار آنها آسیب وارد کنند. این میتواند بر اعتماد عمومی به یک سازمان و قیمت سهام سازمان تأثیر بگذارد.

حملات پاشش رمز عبور همچنین ممکن است دروازه ورود به یک شبکه اختصاصی باشد که هدف را در برابر سایر حملات سایبری آسیبپذیرتر میسازد. برای مثال، یک مهاجم میتواند از اطلاعات به دست آمده از پاشش رمز عبور برای اجرای یک کمپین فیشینگ با ظاهر شدن به عنوان قربانی در ایمیلها یا روی متن استفاده کند.

نمونه هایی از حملات پاشش رمز عبور

مایکروسافت در اوایل سال 2024 فاش کرد که حسابهای تیمهای حقوقی، اجرایی و امنیت سایبری مایکروسافت همگی نقض شدهاند. مایکروسافت این حمله را به همان گروهی نسبت داد که حمله SolarWinds در سال 2020 را انجام داد. گروه هکری با نام Midnight Blizzard است که یک گروه هکری روسی تحت حمایت دولت میباشد؛ این گروه با نام Cozy Bear نیز شناخته می شود.

مایکروسافت فاش کرد که هکرها توانستهاند یک حساب آزمایشی قدیمی را با پاشش رمز عبور به خطر بیاندازند. همچنین، هکرها توانستند از مجوزهای حساب آزمایشی برای دسترسی به حسابهای مدیریت ارشد مایکروسافت استفاده کنند. مایکروسافت همچنین به طور جداگانه فاش کرد که همان گروه هکری در گذشته چندین بار از پاشش رمز عبور برای سرقت اطلاعات اعتباری از طریق چتهای تیم مایکروسافت استفاده کرده است.

نحوه تشخیص حملات پاشش رمز عبور

یکی از نشانههای تلاش برای پاشش رمز عبور، تلاشهای ناموفق پیوسته برای ورود به حسابهای کاربری متعدد است. گزارشهای احراز هویت، سابقهای از شکستهای ورود به حسابهای شرکت را به تیم امنیتی سازمان نشان میدهند. فرکانس بالای فعالیت ورود به سیستم در یک دوره زمانی کوتاه نیز ممکن است نشان دهنده حمله پاشش رمز عبور باشد. ورود از حسابهای موجود، غیرفعال یا قدیمی نیز نشاندهنده تلاش بالقوه برای پاشش رمز عبور است.

نحوه دفاع در برابر حملات پاشش رمز عبور

در زیر چند راه برای جلوگیری و دفاع در برابر حملات پاشش رمز عبور آورده شده است:

- یک سیاست رمز عبور قوی ایجاد کنید. یک خط مشی گذرواژه خوب شامل استفاده از یک رشته کاراکتر طولانیتر، اجتناب از کلمات اساسی فرهنگ لغت و مجبور کردن کاربران به تغییر رمز عبور پیش فرض خود در اولین ورود به حساب است. پیاده سازی "تشخیص ورود شناسایی" ورود اطلاعات مربوط به فعالیت ورود کاربر را ثبت میکند. سازمانها باید به اطلاعات ورود به سیستم نگاه کنند تا نامهای کاربری وارد شده را ببینند. اگر یک سازمان ببیند که کاربرانش تلاش میکنند به سیستمهایی در شبکه وارد شوند که هرگز به آن متصل نشدهاند، میتواند نشانهای از حمله پاشش رمز عبور باشد.

- یک خط مشی قفل تنظیم کنید. یک آستانه برای خط مشی قفل در سطح دامنه تعیین کنید. آستانه باید به اندازه کافی پایین باشد تا از چندین تلاش برای احراز هویت غیرقانونی جلوگیری کند، اما به اندازه کافی بالا باشد تا به کاربران قانونی، برای خطاهای ساده ورود به سیستم حاشیهای بدهد. خط مشی قفل باید با فرآیندهای ساده برای بازگرداندن دسترسی به حسابها برای کاربران قانونی نیز همراه باشد.

- یک CAPTCHA را پیاده سازی کنید. یک CAPTCHA (تست تورینگ عمومی کاملاً خودکار برای متمایز کردن رایانهها و انسانها) میتواند به جلوگیری از پاشش رمز عبور در مواردی که یک سیاست قفل قوی امکانپذیر نیست، کمک کند.

- از احراز هویت دو مرحله ای استفاده کنید. اطمینان از فعال بودن احراز هویت دو مرحلهای در حسابها از این نوع حملات جلوگیری میکند و استفاده هکرها از اعتبارنامههای سرقت شده را دشوارتر میکند.

- از یک فرمت نام کاربری منحصر به فرد استفاده کنید. فرمت های نام کاربری که به راحتی قابل حدس زدن هستند می توانند به هکرها کمک کنند تا لیست اهداف خود را بدون اطلاعات در مورد آنها جمع آوری کند. استفاده از یک فرمت غیراستاندارد به هکر قدرت کمتری برای شناسایی اعتبار یک کاربر هدف میدهد.

پاشش رمز عبور در مقابل حملات brute-force

پاشش رمز عبور نوع خاصی از حملات brute-force است. هر دو نوع حمله از روش آزمون و خطا برای نفوذ به حساب قربانی استفاده میکنند. تفاوت این است که پاشش رمز عبور از یک رمز عبور برای حمله به چندین حساب استفاده میکند. درحالیکه حملات brute-force سنتی، گذرواژههای مختلفی را برای نفوذ به یک حساب کاربری امتحان میکنند. حملات Brute-force میتوانند باعث قفل شدن حساب پس از تعداد معینی از تلاشهای ناموفق برای ورود به سیستم شوند. حملات اسپری رمز عبور احتمال بیشتری دارد که این نقص را دور بزنند زیرا در هر زمان فقط از یک رمز عبور استفاده میکنند.