Zero Trust چیست؟

Zero Trust فرآیندها را مجدداً تعریف میکند تا فرض کند هر کاربر در شروع هر تعامل غیرقابل اعتماد است. با انجام این کار، سیستمها به طور خودکار مجوزهای یک کاربر را قبل از اینکه به هر برنامه، پایگاه داده یا دارایی تجاری دسترسی پیدا کنند، تأیید و بررسی میکنند. علاوهبراین، وضعیت مجوز هر کاربر هنگام استفاده از برنامهها و دادهها بهطور مداوم تأیید میشود.

با فعالیت بیشتر کسبوکارها و سازمانها در محیطهای ابری و ترکیبی، نیاز به چارچوب Zero Trust در حال افزایش است. در این محیطها دشوار است که تشخیص دهیم چه کسی و چه چیزی باید برای دسترسی به شبکهها و برنامهها قابل اعتماد باشد. به همین دلیل است که نیاز به پیادهسازی و استراتژی که نیازی به فرض اعتماد کاربر ندارد، بیشتر احساس میشود.

در این حالت یکی از نکات مهم، سهولت کاری کاربر است. وقتی صحبت از نگرانیهای عملکرد میشود، چارچوب مناسب به این معنی است که تمام فرآیندهای اعتبارسنجی به سرعت در پس زمینه انجام میشوند و وقفه را برای کاربر به حداقل میرسانند و در عین حال امنیت کسبوکار را تا حد زیادی تقویت میکنند.

Zero Trust چگونه کار میکنند؟

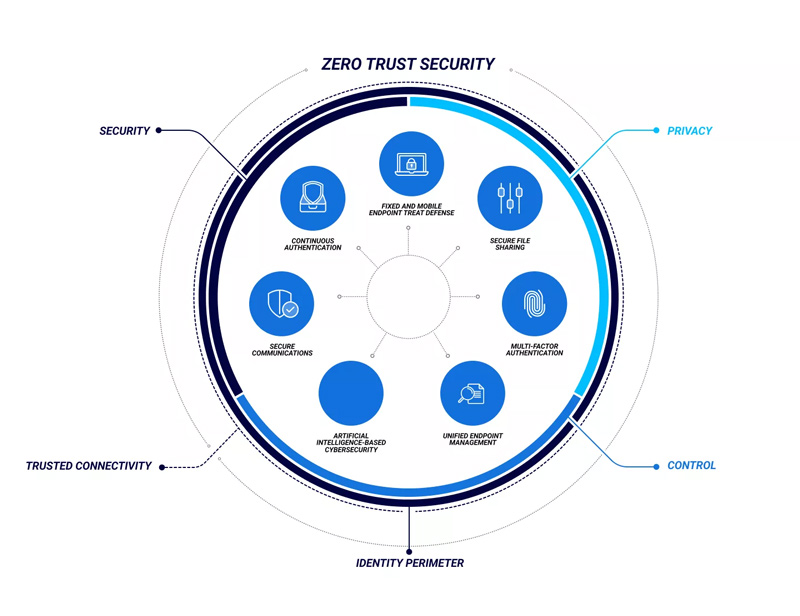

مدل امنیتی Zero Trust مبتنی بر یک سری اصول کلیدی است که برای شناسایی قابل اعتماد کاربران طراحی شده است. اصول Zero Trust عبارتند از:

- مهاجمان همه جا هستند: با فرض اینکه هکرها هم در داخل و هم در خارج از شبکه وجود دارند، در نتیجه به طور پیش فرض نمیتوان به هیچ ماشین یا کاربری اعتماد کرد.

- نقاط پایانی غیر قابل اعتماد هستند: اگر دستگاهی دارای کنترلهای امنیتی کافی باشد، Endpoint آنها را تایید میکند. امنیت نقطه پایانی باید به تأیید کننده نیز گسترش یابد تا مطمئن شود فقط از دستگاههای تأیید شده استفاده میشود.

- کاربران باید کمترین امتیاز را دریافت کنند: با دادن حداقل دسترسی کاربران به آنها، قرار گرفتن در معرض بین کاربران و بخشهای حساس شبکه را به حداقل میرسانید. این برخلاف رویکردهای «به همه افراد داخل اعتماد کنید» یا «اعتماد کنید اما به شرط تایید» است.

- برای حفظ امنیت از تقسیم بندی میکرو استفاده کنید: تقسیمبندی میکرو شامل شکستن پارامترهای امنیتی به مناطق کوچکتر در بخشهای جداگانه شبکه، بر اساس طبقه بندی دادهها، با دسترسی جداگانه است. این تضمین میکند که کاربران نمیتوانند بدون احراز هویت بیشتر به مناطق مختلف دسترسی پیدا کنند.

- کنترل دسترسی سطح حمله شبکه را به حداقل میرساند: یک سازمان با اعمال کنترلهای دقیق بر روی دسترسی کاربر و دسترسی به دستگاه، سطح حمله شبکه را به حداقل میرساند. نظارت بر نحوه دسترسی دستگاهها به شبکه برای اطمینان از مجاز بودن هر یک از آنها مهم است. کنترل دسترسی باید با ارائه کمترین امتیاز لازم برای انجام یک کار، از سیستمهای کلیدی محافظت کند.

- احراز هویت چند عاملی یا MFA(Multi-factor authentication) ضروری است: کاربران قبل از اعطای دسترسی از طریق اقدامات احراز هویت قوی تأیید میشوند. احراز هویت دو مرحلهای (2FA) ضعیفتر از MFA در نظر گرفته میشود و میتواند با احراز هویت اشتباه کاربران، zero trust را تضعیف کند.

- احراز هویت قوی به سه عنصر کلیدی نیاز دارد: یکی، نباید صرفاً بر اسرار مشترک یا کلیدهای متقارن، مانند کدها، رمزهای عبور و سؤالات بازیابی تکیه کند. دوم، باید از سخت افزار برای دفع فیشینگ و جعل هویت استفاده کند و سوم، باید مقیاس پذیر و آسان برای استفاده باشد. همه مواردی که احراز هویت چند عاملی برچسب گذاری شدهاند لزوماً این سه معیار را برآورده نمیکنند.

Zero Trust چگونه پیاده سازی میشود؟

چارچوب Zero Trust به کسبوکارها کمک میکند تا به طور ایمن و مؤثر عمل کنند، حتی زمانی که کاربران و دادهها در مکانها و محیطهای مختلف پراکنده هستند. با این حال، هیچ رویکرد یکسانی برای پیادهسازی چارچوب وجود ندارد، بنابراین اکثر کسبوکارها برنامهریزی فرآیند پذیرش را با تقسیم کردن آن به سه مرحله اولیه آغاز میکنند.

1.سازمان را به تصویر بکشید

اولین رویکرد برای ایجاد یک مدل امنیتی Zero Trust این است که یک سازمان تمام اجزای خود و نحوه اتصال آنها را به تصویر بکشد. این امر مستلزم ارزیابی کامل منابع سازمان و نحوه دسترسی به آنها و ریسکهای خطرآمیز آنها است. به عنوان مثال، یک پایگاه داده حاوی دادههای مشتری خصوصی ممکن است نیاز به دسترسی بخش مالی داشته باشد و آسیبپذیریهای مرتبط با آن، خطرات ذاتی را تحمیل میکنند.

این فرآیند به تصویر کشیدن و ارزیابی باید به عنوان منابع یک سازمان ادامه داشته باشد و نیاز به دسترسی به آن منابع، به طور مداوم با رشد سازمان متحول خواهد شد. به همین ترتیب، اهمیت و ریسک مرتبط با این اجزا نیز تغییر خواهد کرد. بنابراین، سازمانهایی که قصد پیادهسازی یک شبکه Zero Trust را دارند، باید با آنچه که فکر میکنند مهمترین و آسیبپذیرترین آنها با شروع پذیرش چارچوب است، شروع کنند.

2.خطرات و نگرانیها را کاهش دهید

از آنجایی که آسیبپذیریهای بالقوه، همراه با تمام تهدیدات قابل تصوری که میتوانند از آنها سوء استفاده کنند و مسیرهایی که مهاجم میتواند طی کند، در مرحله قبل شناسایی شد، این مرحله به این نگرانیها به ترتیب اولویت رسیدگی میکند.

در طول این مرحله، یک سازمان فرآیندها و ابزارهایی را ایجاد میکند که به طور خودکار به شناسایی آسیب پذیریها و تهدیدهای جدید کمک میکند. همچنین باید فرآیندهایی وجود داشته باشد که به طور خودکار تهدیدها را متوقف کند یا در مواقعی که امکان پذیر نیست، تا حد امکان تأثیر نتایج احتمالی را کاهش دهد (مثلاً با محدود کردن دادههایی که در معرض نمایش قرار می گیرند).

3.اجرا Zero Trust را بهینه کنید

در مرحله سوم اجرای چارچوب Zero Trust، سازمانها تلاش خواهند کرد تا فرآیندها و پروتکلهای خود را گسترش دهند تا تمام جنبههای فناوری اطلاعات را در بر گیرند. سرعت این عرضه کاملاً به پیچیدگی سازمان و منابعی که آنها در فرآیند پیاده سازی سرمایه گذاری می کنند، بستگی دارد.

آنچه بیش از همه مهم است این است که با گسترش چارچوب برای پوشش جنبههای بیشتری از زیرساخت سازمان، به طور معمول برای اطمینان از کارایی و قابلیت استفاده این چهارچوب آزمایش میشود. سازمانهایی که در هنگام پیادهسازی چارچوبهای امنیتی مانند Zero Trust، تجربه کاربری را به درستی اولویتبندی نمیکنند، در نهایت با عدم انطباق و کاهش بهرهوری در مقیاس مواجه خواهند شد.

مزایای Zero Trust

چارچوب Zero Trust امنیت را برای سازمانهایی که در حال تغییر به سمت فضای دیجیتال هستند، افزایش میدهد و به سازمانهای آیندهدار که قصد پذیرش و ماندن در فضای ابری را دارند کمک میکند. این موضوع Zero Trust را به ویژه برای شرکتهای نرمافزار به عنوان خدمات (SaaS) و همچنین کسبوکارهای رو به رشد در صنایع مرتبط میکند. این به ویژه برای سازمانهایی که نیاز به استفاده از کارمندان راه دور یا حفظ یک محیط چند ابری دارند مفید است. مزایای کلیدی عبارتند از:

- کنترل دسترسی مؤثر:Zero Trust از طریق ترکیبی از امنیت نقطه پایانی، تأیید هویت، کنترلهای کمترین امتیاز، تقسیمبندی خرد و سایر تکنیکهای پیشگیرانه، مهاجمان را مهار میکند و دسترسی آنها را به برنامهها، دادهها و شبکهها محدود میکند. این امر آن را به یکی از مؤثرترین ابزارهای کنترل دسترسی سازمانی تبدیل میکند.

- استراتژی بدون مرز: با افزایش کار از راه دور در سراسر جهان، تعداد نقاط پایانی در یک شبکه افزایش مییابد و زیرساخت گسترش مییابد تا سرورها و برنامههای مبتنی بر ابر را شامل شود. این کار نظارت و حفظ یک محیط امن را چالش برانگیزتر میکند. رویکرد Zero Trust با در نظر گرفتن هر تعداد دستگاه و کاربر با امنیت به همان اندازه قوی، این چالش را برطرف میکند.

- بینش بیشتر: یک مدل Zero Trust مبتنی بر ابر میتواند دید ترافیک شبکه را افزایش دهد، زیرا فروشندگان زیرساخت را نظارت، مدیریت، عیبیابی، ارتباط و ارتقاء میدهند. این مدل باید شامل بینشی در مورد سالم بودن امنیتی نقطه پایانی و احراز هویت باشد.

- کاهش ریسک: مدل Zero Trust با محدود کردن دسترسی کاربر و بخشبندی شبکه، سطح حمله سازمان را کاهش میدهد. در نتیجه، این مدل زمان صرف شده برای شناسایی نقضها را کاهش میدهد، که به سازمانها کمک میکند تا آسیب را به حداقل برسانند و از دست دادن دادهها را کاهش دهند.

- تجربه کاربری کارآمدتر:Zero Trust میتواند تجربه کاربر را افزایش دهد زیرا سیاستهای دسترسی و ارزیابی ریسک میتواند نیاز به احراز هویت مجدد را در طول روز برطرف کند. مکانیسمهایی مانندSingle Sign-On (SSO) و MFA قوی نیاز به یادآوری رمزهای عبور پیچیده را کاهش میدهند.

- انطباق با مقررات: چارچوب Zero Trust از انطباق با مقررات داخلی و خارجی مختلف پشتیبانی میکند. چارچوب Zero Trust با محافظت از هر کاربر، منبع و حجم کاری، فرآیند ممیزی را ساده میکند و پیروی از PCI DSS، NIST 800-207 و سایر استانداردها را بسیار آسانتر میکند.

موارد استفاده Zero Trust

در محیط امروزی، هر سازمانی میتواند از مدل امنیتی Zero Trust بهرهمند شود. با این حال، موارد استفاده نمونه شامل سازمانهایی است که زیرساخت آنها شامل موارد زیر است:

o یک نیروی کار ترکیبی یا از راه دور

o سیستم های قدیمی

o دستگاه های مدیریت نشده

o برنامه های SaaS

تهدیدهای کلیدی که Zero Trust قصد دارد بر آنها غلبه کند عبارتند از:

o تهدیدات داخلی

o حملات زنجیره تامین

o باج افزار

Zero Trust برای سازمانهایی با موارد زیر مرتبط هستند:

o صنعت یا سایر الزامات نظارتی

o نگرانی در حفظ بیمه سایبری

o نیاز به در نظر گرفتن تجربه کاربر، به ویژه در رابطه با MFA

o چالش های جذب و حفظ تخصص کافی در زمینه امنیت سایبری، با توجه به کمبود مهارت های جهانی

هر سازمانی بسته به بخش صنعت، تمرکز جغرافیایی، مرحله تحول دیجیتال و استراتژی امنیتی فعلی با چالشهای منحصر به فردی مواجه است. با این حال، Zero Trust معمولاً میتواند برای برآوردن نیازهای یک سازمان خاص تنظیم شود.

Zero Trust و انعطاف پذیری سایبری

تغییر به سمت کار ترکیبی، به علاوه افزایش حجم و پیچیدگی تهدیدات سایبری، به این معنی است که انعطافپذیری سایبری برای سازمانها مهم است. انعطافپذیری سایبری شامل تغییر از جلوگیری از حملات سایبری به پذیرش اجتنابناپذیری آنها در دنیای امروز است اما باید مطمئن باشیم از اینکه سازمان تا حد امکان آماده است و میتواند به سرعت و به طور مؤثر واکنش نشان دهد و بهبود یابد. Zero Trust نقش کلیدی در افزایش انعطاف پذیری سایبری ایفا میکند.

یکی از موانع پیاده سازی Zero Trust، تعداد مجموعه ابزارهای مبتنی بر داده های ایزوله است که بسیاری از سازمانها با آن دست و پنجه نرم میکنند. محل کار ترکیبی باعث شده است که تیمهای امنیتی راه حلهای نقطه پایانی جدیدی را به کار گیرند و به مجموعهای از ابزارهای حفاظت از دادههای موجود اضافه کنند. این حجم از ابزارها - هر کدام از قوانین و تجزیه و تحلیلها در جایی که دادههای حساس با کاربران، برنامهها و دستگاهها تلاقی میکنند – میتوانند برای Zero Trust مشکلاتی ایجاد کنند. این مورد به این دلیل است که آنها جریان دادهها را قطع میکنند، دید را کاهش میدهند و خطر پیکربندی نادرست خط مشی را افزایش میدهند.

راه حل این است که فرآیند داده محور را در یک پلتفرم امنیت داده (DSP) ادغام کنیم. یک پلتفرم با استفاده از یک موتور سیاست متمرکز که تمامی فرآیندهای داده محور را در بر میگیرد، کنترل بیشتری را فراهم میکند. یکپارچهسازی فرآیندها و اطمینان از تداوم دید دادهها را افزایش میدهد و ردیابی را سازگارتر میکند. به نوبه خود، این امکان اتوماسیون بیشتر، عملیات ساده و شفافیت بیشتر را برای کاربران فراهم میکند.

یک پلتفرم امنیت داده خوب باید کشف، طبقهبندی، کنترل دادهها را متحد کند و از دست دادن دادهها و مبهمسازی را به حداقل برساند. علاوهبراین، باید زیرساختی را فعال کند که تیمهای امنیتی را برای پیاده سازی Zero Trust در محل کار ترکیبی سازمان آسانتر نماید.

سوالات متداول در مورد امنیت Zero Trust

اصول امنیت Zero Trust چیست؟

اصل اساسی Zero Trust این است که «هرگز اعتماد نکن، همیشه تأیید کن». معماری Zero Trust، سیاستهای دسترسی را بر اساس زمینه دارایی و اطلاعات شرکت اعمال میکند - مانند نقش و موقعیت شغلی کاربر، دستگاهی که استفاده می کند و چه دادههایی را درخواست میکند - تا از دسترسی نامناسب جلوگیری کند. Zero Trust برای محافظت از محیطهای مدرن و فعال کردن تحول دیجیتال با استفاده از روشهای احراز هویت قوی، تقسیمبندی شبکه، جلوگیری از حرکت جانبی و تضمین سیاستهای حداقل دسترسی طراحی شده است.

مزایای برتر مدل Zero Trust چیست؟

بزرگترین مزیت مدل Zero Trust این است که به کاهش ریسک تجاری کمک میکند. این به این دلیل است که برنامهها و دادهها تا زمانی که کاربر احراز هویت نشده و اجازه تعامل با آنها را ندهد، غیرقابل دسترس و در معرض نمایش باقی میمانند. به نوبه خود، این امر کنترل دسترسی را بهبود میبخشد زیرا سازمانها را تشویق میکند تا درباره نحوه اعطای دسترسی تجدید نظر کنند و کنترل بیشتری بر روی مدت زمان اعتبار مجوز برای یک مورد استفاده خاص انجام دهند. به طور کلی، مزایای Zero Trust بسیار بیشتر از چالشهای اولیه مرتبط با اجرای آن است.

چگونه میتوانید Zero Trust را اعمال کنید؟

هنگام طراحی معماری Zero Trust، تیمهای امنیتی معمولاً روی پاسخ به دو سؤال تمرکز میکنند. اینها عبارتند از چه چیزی محافظت میکنید و از چه کسی میخواهید محافظت کنید؟ پاسخ به این سوالات تعیین میکند که چگونه تیمهای امنیتی Zero Trust را اعمال میکنند. بسیاری از سازمانها Zero Trust را با استفاده از رویکرد مرحلهای پیادهسازی میکنند، یا با حیاتیترین داراییها یا آزمایش داراییهای غیر بحرانی شروع میکنند، قبل از اینکه Zero Trust را به طور گستردهتر در سراسر شبکه عرضه کنند.