هوش تهدید (اطلاعات تهدید)، تجزیه و تحلیل دادهها با استفاده از ابزارها و تکنیکها برای تولید اطلاعات معنیدار در مورد تهدیدهای موجود یا نوظهور است که سازمان را هدف قرار میدهد و به کاهش ریسک کمک میکند. Threat Intelligenceبه سازمانها کمک میکند تا تصمیمات امنیتی سریعتر و آگاهانهتری بگیرند و رفتار خود را از واکنشی به فعالانه برای مبارزه با حملات تغییر دهند.

هوش تهدید سایبری چیست و چرا به آن نیاز دارید؟

Threat Intelligence یا اطلاعات سایبری دانشی است که به شما امکان میدهد با مطالعه دادههای تهدیدات و ارائه اطلاعات در مورد دشمنان، از حملات سایبری جلوگیری یا آنها را کاهش دهید. با ارائه اطلاعات در مورد مهاجمان، انگیزه و قابلیتهای آنها به شناسایی، آمادهسازی و جلوگیری از حملات کمک میکند. اطلاعات تهدید، سازمانها به جای واکنشپذیری در برابر حملات سایبری آتی، با قابلیتهای پیشبینیکننده در برابر آنها به صورت پیش فعالانه آماده میکند. بدون درک آسیبپذیریهای امنیتی، شاخصهای تهدید و نحوه اجرای تهدیدها، مبارزه مؤثر با حملات سایبری غیرممکن است. استفاده از متخصصان امنیت اطلاعات سایبری میتواند سریعتر از حملات جلوگیری کرده و آنها را مهار کند و به طور بالقوه در هزینهها در صورت حملات سایبری صرفهجویی کند. هوش تهدید سایبری میتواند امنیت سازمانی را در هر سطحی از جمله امنیت شبکه و فضای ابری افزایش دهد.

کاربرد هوش تهدید

اطلاعات تهدید به سازمانها کمک میکند که دانش ارزشمندی در مورد این تهدیدها داشته باشند، مکانیسمهای دفاعی مؤثری ایجاد کنند و خطراتی را که میتوانند باعث آسیب مالی و اعتباری شوند، کاهش دهند. Threat Intelligence قابلیت پیشبینی برای دفاع از حملات آینده است که سازمان در معرض آن قرار میگیرد تا بتواند به طور پیش فعال سیستم دفاعی خود را تنظیم کند و از حملات آینده جلوگیری کند.

تحلیلگر اطلاعاتی تهدیدات سایبری کیست؟

تحلیلگر اطلاعات سایبری، یک متخصص امنیتی است که دادههای تهدیدات سایبری خارجی را برای ارائه اطلاعات قابل اجرا نظارت و تجزیه و تحلیل میکند. این کارشناسان دادههای حوادث امنیتی جمعآوریشده از منابع مختلف هوش تهدید را تریاژ میکنند و الگوی حملات، شناسایی روش، انگیزه، شدت و چشمانداز تهدید را مطالعه میکنند. سپس این دادهها تجزیه و تحلیل و فیلتر میشوند تا گزارشهایی از هوش تهدید تولید کنند که به مدیریت (افسر امنیتی) در تصمیمگیری در مورد امنیت سازمانی کمک میکند. اغلب، این افراد، تحلیلگران خبره تهدید هستند که هم دانش و هم مهارتهای مورد نیاز برای نقش شغلی را دارند.

انواع هوش تهدید

اطلاعات تهدیدات سایبری عمدتاً به چهار دسته استراتژیک، تاکتیکی، فنی و عملیاتی طبقهبندی میشود.

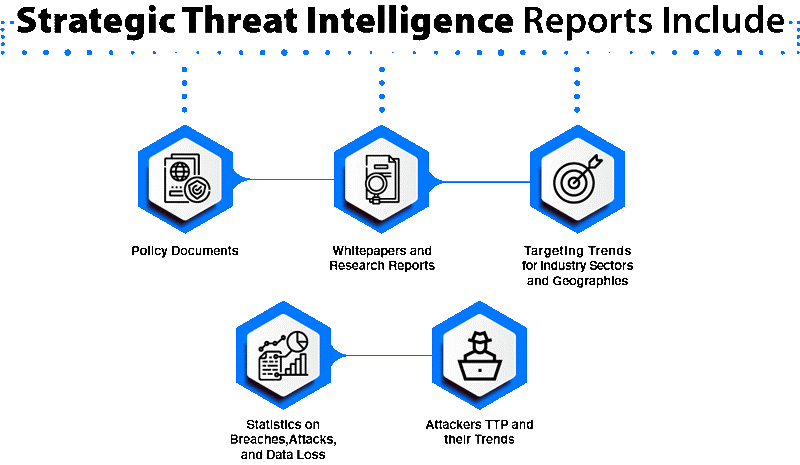

1. اطلاعات تهدید استراتژیک

اطلاعات تهدید استراتژیک یک نمای کلی از چشمانداز تهدید سازمان ارائه میدهد.این اطلاعاتعمدتاً برای متخصصان امنیتی در سطح اجرایی است تا استراتژی سازمانی سطح بالا را بر اساس یافتههای گزارشها هدایت کنند. در حالت ایده آل، اطلاعات تهدید استراتژیک بینشهایی مانند آسیب پذیریها و خطرات مرتبط با چشمانداز تهدید سازمان را با اقدامات پیشگیرانه، عوامل تهدید، اهداف آنها و شدت حملات احتمالی ارائه میدهد.

2. اطلاعات تهدید تاکتیکی

اطلاعات تهدید تاکتیکی شامل جزئیات بیشتر در مورد عوامل تهدید TTP (تاکتیک، تکنیک و روشها) است و عمدتاً برای تیم امنیتی برای درک عاملهای حمله است. اطلاعات به آنها بینشی در مورد چگونگی ایجاد یک استراتژی دفاعی برای کاهش این حملات میدهد. این گزارش شامل آسیبپذیریهای موجود در سیستمهای امنیتی است که مهاجمان میتوانند از آنها استفاده کنند و نحوه شناسایی چنین حملاتی برای تقویت کنترلهای امنیتی موجود استفاده میشود.

3. اطلاعات تهدید فنی

اطلاعات تهدید فنی بر سرنخها یا شواهد خاصی از یک حمله تمرکز میکند و پایگاهی برای تجزیه و تحلیل چنین حملاتی ایجاد میکند. تحلیلگر Threat Intelligenceنشانههای حمله (IOC) را که شامل آدرسهای IP گزارش شده، محتوای ایمیلهای فیشینگ، نمونههای بدافزار و URLهای جعلی است، اسکن میکند. زمانبندی برای اشتراکگذاری اطلاعات فنی بسیار حیاتی است زیرا IOCهایی مانند IPهای مخرب یا URLهای جعلی در عرض چند روز منسوخ میشوند.

4. اطلاعات تهدید عملیاتی

اطلاعات تهدید عملیاتی بر دانش درباره حملات متمرکز است. بینش دقیقی در مورد عواملی مانند ماهیت، انگیزه، زمان و نحوه انجام یک حمله ارائه می دهد. در حالت ایدهآل، اطلاعات از اتاقهای چت هکرها یا بحث آنلاین آنها از طریق نفوذ جمعآوری میشود که به دست آوردن آن اغلب دشوار است.

چالشهای جمعآوری اطلاعات عملیاتی

عوامل تهدیدها معمولاً از طریق اتاقهای گفتگوی رمزگذاری شده یا خصوصی ارتباط برقرار میکنند و دسترسی به این کانالها آسان نیست. جمع آوری دستی اطلاعات مرتبط از دادههای عظیم اتاقهای گفتگو یا سایر کانالهای ارتباطی آسان نیست. گروههای تهدید ممکن است از زبان گیج کننده و مبهم استفاده کنند تا کسی نتواند مکالمه آنها را بفهمد.

چه کسی از هوش تهدید سود میبرد؟

هوش تهدید با کمک به پردازش دادههای تهدید برای درک بهتر مهاجمان، واکنش سریعتر به حوادث و پیشی گرفتن فعالانه از حرکت بعدی یک عامل تهدید، به سازمانها در هر شکل و اندازهای سود میرساند. برای SMBها، این دادهها به آنها کمک میکند تا به سطحی از حفاظت دست یابند که بدون وجود این سرویس، دست نیافتنی نبود. از سوی دیگر، شرکتهایی با تیمهای امنیتی بزرگ میتوانند هزینه و مهارتهای مورد نیاز را با استفاده از اطلاعات تهدید خارجی کاهش دهند و تحلیلگران خود را مؤثرتر کنند.

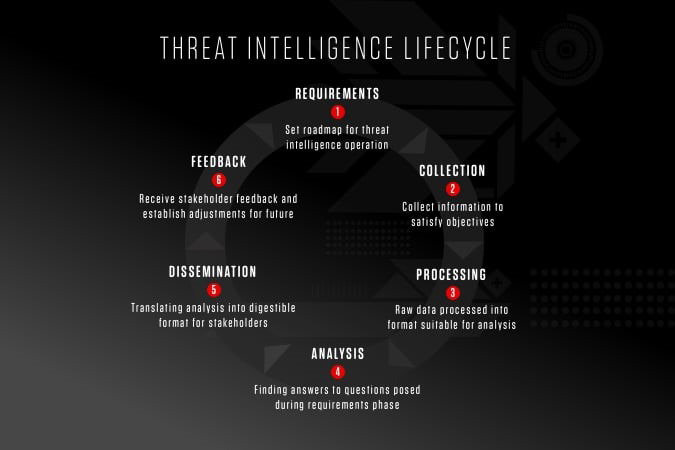

چرخه حیات هوش تهدید

چرخه حیات هوش تهدید، فرآیندی است برای تبدیل دادههای خام به اطلاعات کامل برای تصمیمگیری و اقدام. شما نسخههای متفاوتی از چرخه اطلاعاتی را در تحقیقات خود خواهید دید اما هدف یکسان است و آن هدایت یک تیم امنیت سایبری از طریق توسعه و اجرای یک برنامه موثر اطلاعاتی تهدید میباشد.

اطلاعات تهدید چالش برانگیز است، زیرا تهدیدها دائماً در حال تغییر هستند و کسبوکارها را ملزم میکند تا سریعاً سازگار شوند و اقدامات قاطعانه انجام دهند. چرخه اطلاعاتی چارچوبی را فراهم میکند تا تیمها را قادر سازد که منابع خود را بهینه کنند و به طور موثر به چشم انداز تهدید مدرن پاسخ دهند. این چرخه شامل شش مرحله است که منجر به ایجاد یک حلقه بازخورد برای تشویق بهبود مستمر میشود:

1. الزامات

مرحله الزامات برای چرخه حیات اطلاعات تهدید بسیار مهم است زیرا نقشه راه یک عملیات اطلاعاتی تهدید خاص را تعیین میکند. در طول این مرحله برنامهریزی، تیم در مورد اهداف و شناخت روش برنامه اطلاعاتی خود بر اساس نیازهای ذینفعان درگیر توافق خواهد کرد. تیم ممکن است به دنبال کشف موارد زیر باشد:

- مهاجمان چه کسانی هستند و انگیزه آنها چیست؟

- اهداف حمله چه چیزهایی هستند؟

- چه اقدامات خاصی باید برای تقویت دفاع آنها در برابر حمله آینده انجام شود؟

2. جمع آوری

هنگامی که الزامات تعریف شد، تیم اقدام به جمعآوری اطلاعات مورد نیاز برای برآوردن آن اهداف میکند. بسته به اهداف، تیم معمولاً به دنبال گزارشهای ترافیک، منابع داده در دسترس عموم، انجمنهای مرتبط، رسانههای اجتماعی و کارشناسان مربوطه است.

3. پردازش

پس از جمعآوری دادههای خام، باید در قالبی مناسب برای تجزیه و تحلیل پردازش شوند. بیشتر اوقات، این مستلزم سازماندهی نقاط داده در صفحات گسترده، رمزگشایی فایلها، ترجمه اطلاعات از منابع خارجی و ارزیابی دادهها از نظر ارتباط و قابلیت اطمینان است.

4. تجزیه و تحلیل

هنگامی که مجموعه داده پردازش شد، تیم باید تجزیه و تحلیل کاملی را برای یافتن پاسخ به سوالات مطرح شده در مرحله الزامات انجام دهد. در طول مرحله تجزیه و تحلیل، تیم همچنین برای رمزگشایی مجموعه دادهها به موارد اقدام و توصیههای ارزشمند برای ذینفعان کار میکند.

5. اشاعه

مرحله انتشار مستلزم آن است که تیم اطلاعاتی تهدید، تجزیه و تحلیل خود را به قالبی قابل هضم ترجمه کند و نتایج را به ذینفعان ارائه دهد. نحوه ارائه تحلیل به مخاطب بستگی دارد. در بیشتر موارد، توصیهها باید بهطور مختصر، بدون ابهام در اصطلاحات فنی، در یک گزارش یک صفحهای یا یک اسلاید کوتاه ارائه شوند.

6. بازخورد

مرحله آخر چرخه حیات اطلاعات تهدید شامل دریافت بازخورد در مورد گزارش ارائه شده برای تعیین اینکه آیا نیاز به انجام تنظیمات برای عملیات اطلاعاتی تهدید آینده است یا خیر. ممکن است ذینفعان تغییراتی در اولویتهای خود، سرعتی که میخواهند گزارشهای اطلاعاتی را دریافت کنند، یا نحوه انتشار یا ارائه دادهها داشته باشند.

موارد استفاده از اطلاعات تهدید

در زیر لیستی از موارد استفاده بر اساس موقعیتهای شغلی آورده شده است: