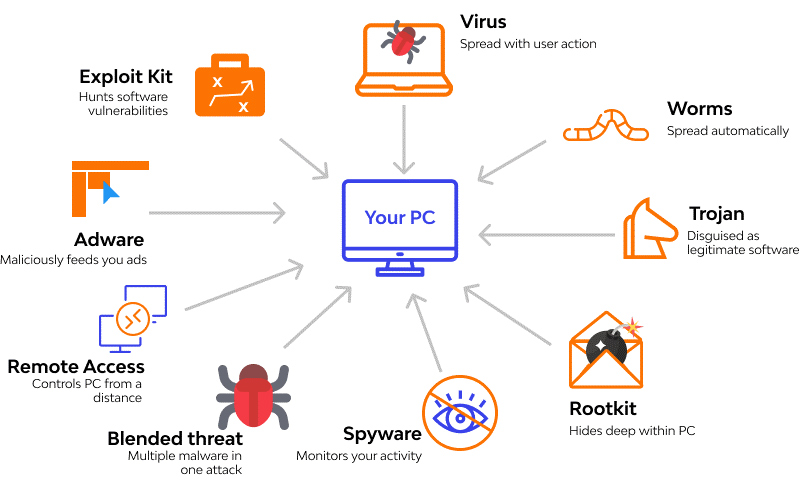

Blended Threat یا تهدید ترکیبی یک سوء استفاده (Exploit) است که عناصر چند نوع بدافزار را ترکیب می کند و معمولاً از بردارهای حمله مختلف برای افزایش شدت آسیب و سرعت سرایت استفاده میکند. این حملات اغلب کدهای مخرب را به فایل اجرایی ذخیره شده در دستگاه هدف تزریق میکنند. یک حمله ترکیبی ممکن است حاوی اکسپلویتهای روز صفر (Zero-day) باشد که یکی پس از دیگری اجرا میشوند و باعث ایجاد یک اثر کاهشی که میتواند برای سیستمهای شبکه کشنده باشد، میشود. اگرچه ممکن است آنها به عنوان ویروس های رایانهای، کرمها یا اسبهای تروجان شناسایی شوند، اما بیشتر سوء استفادههای فعلی تهدیدات ترکیبی هستند.

ویژگیهای تهدید ترکیبی (Blended Threat)

تهدید ترکیبی نوعی از جرایم سایبری است که از آسیبپذیریهای مربوط به الزامات پیچیده در برنامههای نرمافزاری مدرن سوء استفاده میکند. اکثر پروژههای نرمافزاری در مقیاس بزرگ تحت آزمایشهای نرمافزاری گسترده قرار میگیرند، اما با این وجود، اغلب دارای برخی اشکالات هستند. توسعه دهندگان باید بین امنیت شبکه و قابلیت استفاده از یک برنامه و استقرار به موقع آن تصمیم گیری و سازش کنند. این بدان معناست که نرمافزار با برخی آسیبپذیریها وارد کار میشود.

علاوه بر این، بستههای نرمافزاری از فروشندههای مختلف اغلب بر روی یک دستگاه نصب میشوند که منجر به تعاملات پیچیده و سختی برای مدیریت میشود. این مسئلهیک در پشتی (Backdoor) برای تهدیدات ترکیبی باز می گذارد تا نرم افزار را از طریق یک سری حملات در برابر نرم افزار قرار دهد. از آنجایی که بسیاری از برنامه ها به طور همزمان تحت تأثیر قرار میگیرند، مهار یک تهدید ترکیبی پس از شروع آن میتواند دشوار باشد.

تهدیدهای ترکیبی معمولاً با ویژگی های زیر مشخص میشوند:

- بیش از یک وسیله انتشار: به عنوان مثال، می تواند شامل ارسال یک ایمیل با یک ویروس ترکیبی یا کرم باشد که به طور خودکار تکثیر میشود و یک وب سرور را آلوده میکند به طوری که سرایت در تمام بازدیدکنندگان یک سایت خاص پخش میشود.

- بهره برداری از آسیب پذیریها : ممکن است این آسیبپذیریها از قبل وجود داشته باشند، یا ممکن است بدافزارهایی باشند که به عنوان بخشی از حمله توزیع شدهاند.

- قصد ایجاد آسیب واقعی: تهدیدات ترکیبی این کار را با راهاندازی یک حمله انکار سرویس(DoS)علیه یک هدف یا تحویل یک اسب تروجان انجام میدهند که در تاریخ بعدی فعال میشود.

- اتوماسیون: با اتوماسیون، سرایت میتواند بدون نیاز به اقدام کاربر گسترش یابد.

تهدید ترکیبی یا Blended Threat چگونه کار میکند؟

تهدیدهای ترکیبی چندین روش و تکنیک را برای حملات در یک بار (Payload) واحد ترکیب می کنند. هدف این است که چندین بخش از یک سیستم کامپیوتری و عملکرد آن را به طور همزمان مختل کند.

برای درک نحوه عملکرد یک حمله ترکیبی، در اینجا نمونه ای از مراحل زیر آورده شده است:

- یک عامل تهدید یک کمپین فیشینگ راه اندازی می کند یا ایمیلی حاوی یک لینک مخرب ارسال می کند.

- کاربران ناآگاه روی پیوند مخرب کلیک می کنند که آن ها را به یک وب سایت آلوده هدایت می کند که حاوی یک داده یا بار مخرب مخفی است.

- هنگامی که کاربران بر روی پیوندی در وب سایت آلوده کلیک می کنند، بارگذاری داده مخرب آغاز می شود و یک کرم تروجان را روی سیستم کاربر نصب می کند که به عنوان یک درب پشتی برای نفوذ به سیستم عمل می کند و یک بات نت (Botnet) ایجاد می کند.

- این بات نت یک حملهانکار سرویستوزیع شده(DDos)را برای از بین بردن یک وب سایت یا یک شبکه دیگر با استفاده از منابع آلوده اولیه و سایر نقاط پایانی راه اندازی می کند.

- در حالی که تیم امنیتی برای مقابله با این حمله تلاش می کند، مجرمان سایبری یک روت کیت (Rootkit) بر روی وب سرور نصب می کنند که به آنها دسترسی بیشتری به شبکه و داده های حساس شرکت می دهد.

تهدید ترکیبی فوق از ترکیب دو بردار حمله برای انجام حمله استفاده می کند. اولین بردار ایمیل فیشینگ است که وسیله ای برای رساندن کاربران به وب سایت آلوده است. مورد دوم، بار مخفی در وب سایت آلوده است.

برای جلوگیری از تهدیدات ترکیبی، کارشناسان به مدیران شبکه توصیه می کنند اقدامات امنیتی مناسب را انجام دهند و نسبت به مدیریت پچ و آپدیت ها (Patch Management) هوشیار باشند. اقدامات امنیتی شامل استفاده از محصولات فایروال و آنتی ویروس های مناسب برای شناسایی بدافزار و آموزش کاربران در مورد مدیریت و استفاده صحیح از ایمیل و رفتار آنلاین میباشد.

رایجترین نوع حمله ترکیبی چیست؟

رایجترین انواع حملات ترکیبی، ایمیلهای فیشینگ یا پیامهای فوری، بدافزارها، کرمها، نرمافزارهای جاسوسی، ویروسها و تاکتیکهای مهندسی اجتماعی را ترکیب میکنند که کاربران ناآگاه را به کلیک روی کدهای مخرب و لینکهای وبسایتهای آلوده فریب میدهند.

یک حمله ترکیبی می تواند از طریق شبکه های سیمی یا بی سیم منتشر شود و می تواند از آسیب پذیری های موجود یا ناشناخته سوء استفاده کند. بدتر از همه، یک تهدید ترکیبی می تواند به سرعت جهش کند تا از شناسایی جلوگیری شود. به عنوان مثال، در آوریل 2011، یک تهدید سایبری ترکیبی در مقیاس بزرگ که در قالب یک حمله تزریق SQL (SQL Injection Attack) انجام شد، چندین هزار وب سایت، از جمله چند صفحه کاتالوگ از فروشگاه موسیقی Apple iTunes را در معرض خطر قرار داد.