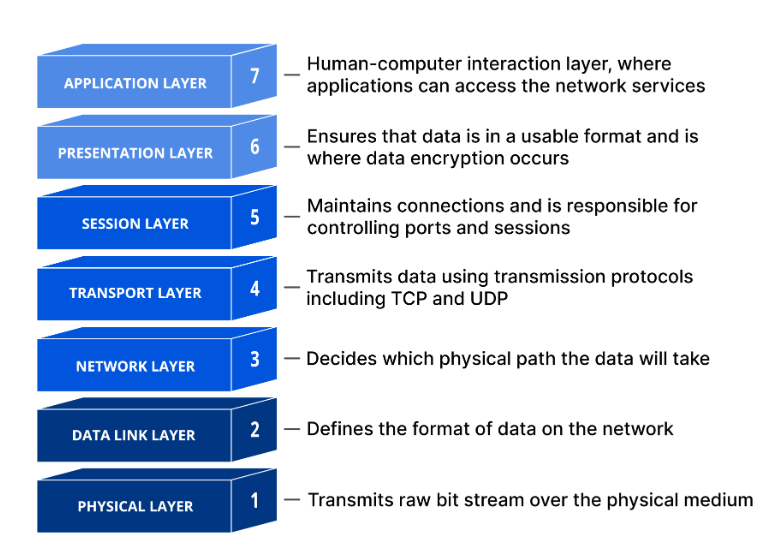

مدل OSI (Open Systems Interconnection) یک چارچوب مفهومی است که نحوه ارتباط سیستمهای مختلف را در شبکههای کامپیوتری توصیف میکند. این مدل شامل هفت لایه است که هر کدام وظایف خاصی دارند. در این مقاله، به بررسی مهمترین حملات ممکن در هر لایه از این مدل میپردازیم.

انواع حملات در لایههای مختلف OSI

1. لایه فیزیکی (Physical Layer)

- حمله Wiretapping (شنود فیزیکی): در این سطح حملهکننده اقدام به دسترسی فیزیکی به تجهیزات شبکه یا کابلهای انتقالی میکند تا اطلاعات منتقل شده را به طور مستقیم ضبط یا تغییر دهد.

2. لایه دادهای (Data Link Layer)

- حمله :ARP Spoofing / ARP Poisoning این حمله از طریق ارسال بستههای جعلی ARP به دستگاههای شبکه، جدولهای ARP آنها را تغییر میدهد. نتیجه این تغییر، هدایت ترافیک شبکه به سوی حملهکننده و امکان شنود یا دستکاری دادههاست.

3. لایه شبکه (Network Layer)

- حمله IP Spoofing:در این حمله، منابع بستههای شبکه با آدرسهای IP جعلی تولید میشوند تا مبدا واقعی ترافیک مخفی بماند یا نقشهبرداری شبکه مختل شود. این تکنیک معمولاً به عنوان بخشی از حملات پیچیدهتر (مثل DoS) مورد استفاده قرار میگیرد.

4. لایه انتقال (Transport Layer)

- حمله TCP SYN Flood: در این نوع حمله، حملهکننده تعداد زیادی بستهی ابتدایی اتصال (SYN) ارسال میکند بدون اینکه مراحل نهایی برقراری اتصال را تکمیل کند. در نتیجه، منابع سرور به سرعت تحت فشار قرار میگیرند و امکان سرویسدهی به کاربران مشروع کاهش مییابد.

5. لایه جلسه (Session Layer)

- حمله Session Hijacking (تصاحب نشست): در این حمله، اطلاعات مربوط به یک نشست فعال (معمولاً کوکیها یا توکنهای نشست) به دست آمده و استفاده میشود تا حملهکننده بتواند کنترل جلسات کاربری را به دست گیرد.

6. لایه نمایش (Presentation Layer)

- حمله SSL Stripping: در این حمله، ارتباطات رمزنگاریشده (مانند HTTPS) به ترافیک غیررمزنگاری (HTTP) تبدیل میشود. به این صورت، حملهکننده قادر است دادههای حساس مانند اطلاعات ورود به سیستم یا تراکنشها را بهصورت صریح مشاهده و دستکاری کند.

7. لایه کاربرد (Application Layer)

- حمله SQL Injection: در این نوع حمله، کدهای مخرب SQL به عنوان ورودی دریافت شده (مثلاً از طریق فرمهای وب) وارد میشوند تا دستورهای پایگاه داده دستکاری شده و دسترسی غیرمجاز به اطلاعات صورت گیرد. این حمله میتواند منجر به دزدیدن یا تخریب دادههای حساس شود.